Вече е добре известно на почти всички от нас, че потребителските имена и паролите не са достатъчни за сигурен достъп до онлайн услуги. Скорошно проучване подчерта, че повече от 80% от всички нарушения, свързани с хакерството, се случват поради компрометирани и слаби идентификационни данни, като само през 2016 г. са откраднати три милиарда комбинации от потребителско име/парола.

Поради това внедряването на двуфакторно удостоверяване (2FA) се превърна в необходимост. Като цяло 2FA има за цел да осигури допълнителен слой защита на относително уязвимата система за потребителско име/парола. Цифрите показват, че потребителите, които са активирали 2FA, са блокирали около 99.9% от автоматизираните атаки.

Но както при всяко добро решение за киберсигурност, нападателите могат бързо да измислят начини да го заобиколят. Те могат да "хакнат" 2FA чрез еднократните кодове, изпратени като SMS до смартфона на потребителя.

За справка големи корпорации като Microsoft призоваха потребителите да изоставят решенията 2FA, които използват SMS и гласови повиквания. Това е така, защото форматът SMS е известен с невероятно лоша сигурност, оставяйки апарата отворен за множество различни атаки. Например смяната на SIM е демонстрирана като начин за заобикаляне на 2FA. Размяната на SIM включва зловреден хакер, който убеждава доставчика на мобилни услуги, че самите те са жертва на престъпление, и след това изискват телефонният номер на потърпевшите да бъде превключен на устройство по техен избор. Доказано е също, че еднократните кодове, базирани на SMS, са компрометирани чрез лесно достъпни инструменти като Modlishka чрез използване на техника, наречена обратно прокси. Това улеснява комуникацията между жертвата и страната, предоставяща услуга.

Един експеримент на учени от Deakin University разкри, че злонамерен играч може да получи дистанционен достъп до 2FA на потребителя, базиран на SMS, с малко усилия чрез използването на популярно приложение (името и типът се укриват от съображения за сигурност), предназначено да синхронизира известията на потребителя между различните му устройства.

По-конкретно нападателите могат да използват компрометирана комбинация от имейл/парола, свързана с акаунт в Google (като потребителско име@gmail.com), за да инсталират злонамерено лесно достъпно съобщение, отразяващо приложението на смартфона на жертвата чрез Google Play. След като програмката е инсталирана, нападателят може да приложи прости техники за социално инженерство, за да убеди потребителя да даде необходимите разрешения за правилното функциониране на приложението.

Например те могат да се преструват, че се обаждат от легитимен доставчик на услуги, за да убедят потребителя да извърши процеса по активация. След това могат да получават дистанционно всички съобщения, изпратени до телефона на жертвата, включително еднократни кодове, използвани за 2FA. Въпреки че трябва да бъдат изпълнени множество условия, за да работи гореспоменатата атака, тя все пак демонстрира крехката природа на методите 2FA, базирани на SMS.

По-важното е, че тази хакерска атака не се нуждае от технически възможности от висок клас. Тя просто изисква представа как работят тези специфични приложения и как да се използват по подходящ начин. Трябва да се подчертае, че основното условие за всяка алтернатива на 2FA е, че самият потребител трябва да има известно ниво на активно участие и отговорност.

В същото време трябва да се извърши допълнителна работа от доставчиците на услуги, разработчиците и изследователите за разработване на по-достъпни и сигурни методи за удостоверяване.

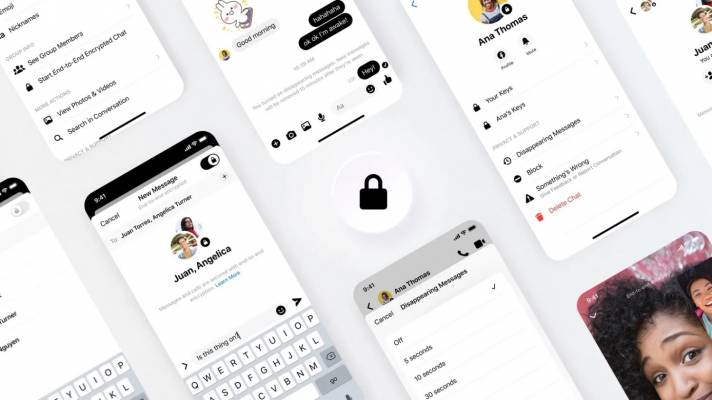

Снимка: Pikrepo

Виж още: Куче робот помага на SpaceX за ракетата, която ще ходи до Марс (ВИДЕО)