Когато в миналото изследователите по сигурността са намирали начини за установяване на контрол над свързаните с интернет системи на автомобилите, техните демонстрации на концепцията са показвали за щастие, че хакването на автомобили е трудно. Разработването на експлойти като тези, които хакерите използваха, за да завладеят дистанционно Chevrolet Impala през 2010 г. или Jeep през 2015 г., отне години работа и изискваше гениални трикове: обратен инженеринг на неясния код в телематичните устройства на автомобилите, доставяне на злонамерен софтуер в тези системи чрез аудиотонове, възпроизвеждани по радиовръзката, или дори поставяне на диск със злонамерен музикален файл в CD устройството на автомобила.

Сега обаче една малка група хакери демонстрира техника за хакване и проследяване на милиони автомобили, която е значително по-лесна - просто с намирането на обикновен бъг в уебсайт.

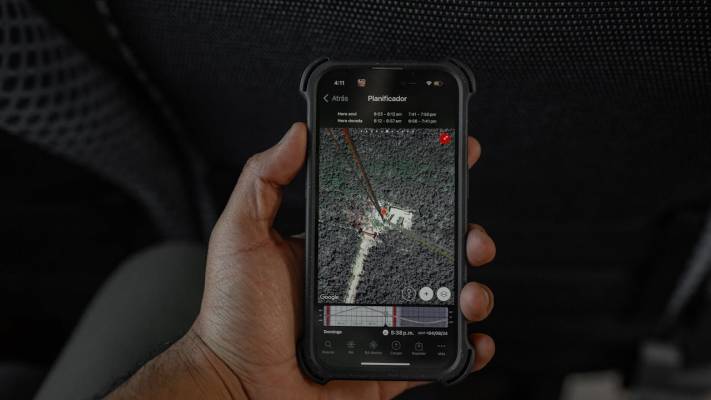

Група независими изследователи в областта на сигурността разкриха, че са открили недостатък в уеб портал, управляван от производителя на автомобили Kia, който позволява на изследователите да прехвърлят контрола върху свързаните с интернет функции на повечето съвременни автомобили Kia - десетки модели, представляващи милиони автомобили на пътя - от смартфона на собственика на автомобила към собствения телефон или компютър на хакерите. Използвайки тази уязвимост и създавайки собствено приложение за изпращане на команди към целевите автомобили, те успяха да сканират регистрационния номер на почти всеки свързан с интернет автомобил Kia и за секунди да получат възможност да проследяват местоположението на този автомобил, да отключват автомобила, да натискат клаксона му или да стартират двигателя му при желание.

След като изследователите предупредиха Kia за проблема, изглежда, че компанията е отстранила уязвимостта в своя уеб портал. Според експертите обаче поправката на Kia далеч не е краят на проблемите със сигурността на автомобилната индустрия, базирани на уеб. Уеб бъгът, който са използвали, за да хакнат Кia, всъщност е вторият от този вид, за който са докладвали на компанията, собственост на Hyundai; миналата година те откриха подобна техника за превземане на цифровите системи на Kia. Нещо повече - тези грешки са само две от множеството подобни уеб уязвимости, които са открили през последните две години и които са засегнали автомобили, продавани от Acura, Genesis, Honda, Hyundai, Infiniti, Toyota и др.

Намерената от групата техника за хакване на Kia работи чрез използване на сравнително прост недостатък в бекенда на уеб портала на Kia за клиенти и дилъри, който се използва за настройване и управление на достъпа до функциите на свързаните автомобили. Когато изследователите изпратили команди директно към API на този уебсайт - интерфейса, който позволява на потребителите да взаимодействат с основните данни, - те казват, че са установили, че нищо не им пречи да получат достъп до привилегиите на дилъра на Kia, като например да възлагат или пренасочват управлението на функциите на автомобилите към всеки създаден от тях клиентски акаунт.

„Всичко е много просто. Те не са проверявали дали даден потребител е дилър“, казват експертите. „И това е голям проблем.“

Снимка: Unsplash

Виж още: iPhone 16 Pro Max не успя да победи Huawei Pura 70 Ultra във фототест