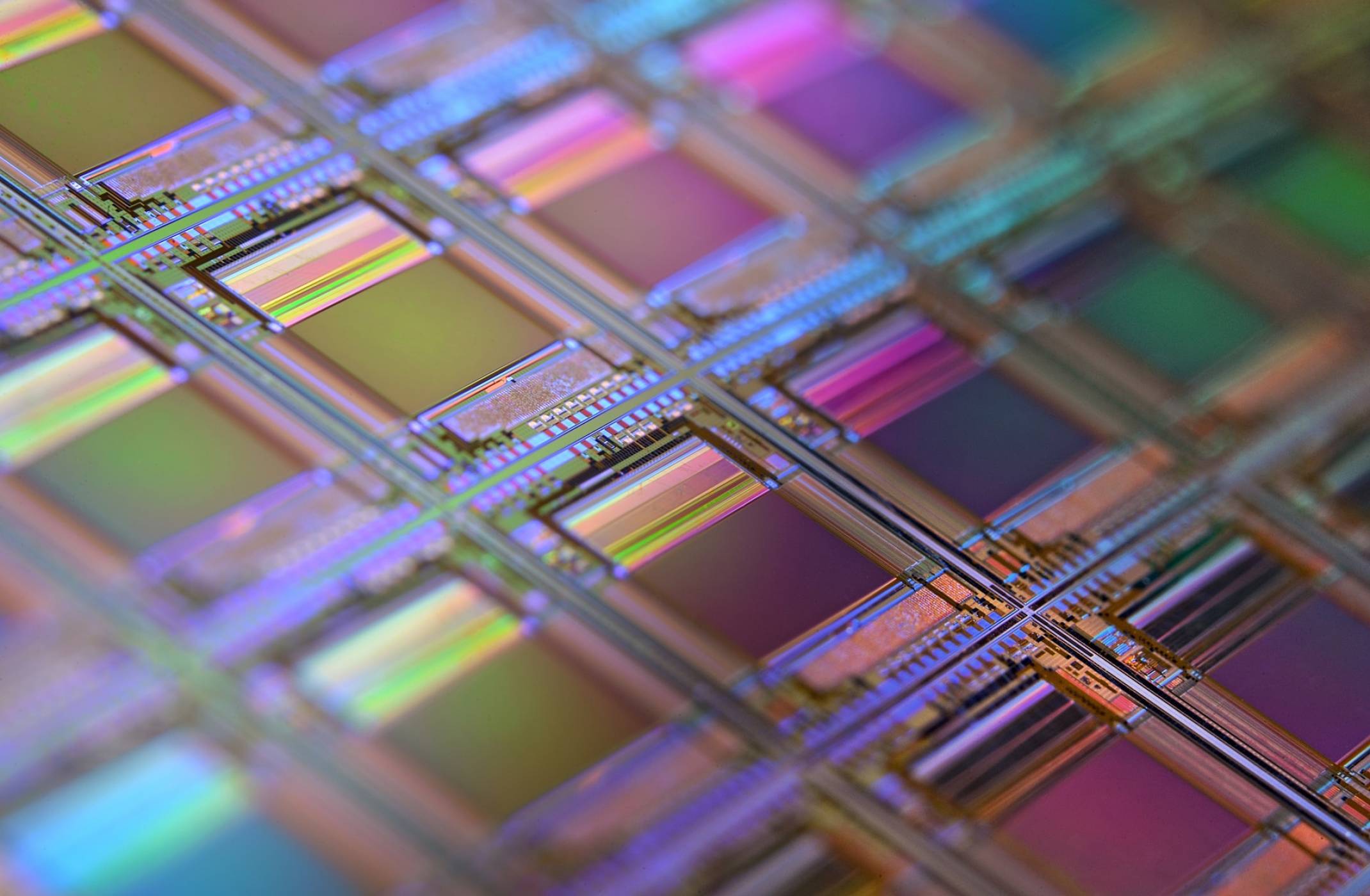

Изследователи от Рурския университет в Бохум и Института за сигурност и неприкосновеност на личния живот "Макс Планк" (MPI-SP) са измислили подход за анализиране на снимки на реални микрочипове с цел разкриване на хардуерни троянски атаки - и публикуваха своите изображения и алгоритъм, за да ги изпробват всички.

"Възможно е във фабриките малко преди производството в дизайна да бъдат вмъкнати малки промени, които могат да пренебрегнат сигурността на чиповете", казва Стефан Бекер, доктор на науките и съавтор на статията, в която се описва работата, за проблема, който екипът се е заел да реши. "В екстремни случаи такива хардуерни троянски коне биха могли да позволят на нападателя да парализира части от телекомуникационната инфраструктура с едно натискане на бутон."

Разглеждайки чипове, създадени на 28nm, 40nm, 65nm и 90nm технологични възли, екипът се заема да автоматизира процеса на проверка на готовите силициеви чипове за подправяне на хардуерно ниво. Използвайки дизайни, създадени от д-р Торбен Моос, изследователите измислиха начин да тестват своя подход: взеха физически чипове, които Моос вече беше изградил, и ги сравниха с оригиналните файлове с дизайни с малки модификации, което означава, че двете вече не са пряко съвпадение.

"Сравняването на изображенията на чиповете и конструктивните планове се оказа доста голямо предизвикателство, защото първо трябваше да наложим точно данните", казва авторът Ендрес Пушнер. "На най-малкия чип, който е с размер 28 нанометра, една прашинка или косъм може да закрие цял ред стандартни клетки."

Въпреки тези предизвикателства алгоритъмът за анализ показа обещаващи резултати, като откри 37 от 40-те модификации - включително всички модификации, направени в чиповете, създадени на технологични възли между 40 nm и 90 nm. Алгоритъмът, вярно, е извадил 500 фалшиви положителни резултата - но според Пушнер "при повече от 1.5 милиона изследвани стандартни клетки това е много добър процент".

Желанието да се анализира хардуерът на силициево ниво, за да се открият злонамерени модификации или фалшив хардуер, стои и зад неотдавнашната работа на инженер Андрю "Бъни" Хуанг, който разработи техника за надникване във вътрешността на опаковани чипове и разкриване на силиция в тях. Подходът на Хуанг обаче няма необходимата разделителна способност за анализ на клетъчно ниво - нещо, което този изследователски екип успява да постигне чрез електронна микроскопия.

Статията на екипа е достъпна при условията на свободен достъп в архива на IACR Cryptology ePrint Archive, а пълният снимков материал и изходният код зад статията са публикувани в GitHub под разрешаващия лиценз MIT. "Надяваме се, че други групи ще използват нашите данни за последващи проучвания", завършва Бекер. "Машинното обучение вероятно би могло да подобри алгоритъма за откриване до такава степен, че да открива и промените върху най-малките чипове, които сме пропуснали."

Снимка: Unsplash

Виж още: Този безплатен мениджър на пароли може да рискува сигурността ви