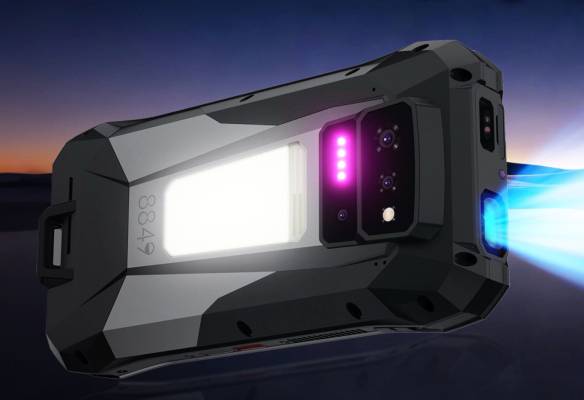

–ė–∑—Ā–Ľ–Ķ–ī–ĺ–≤–į—ā–Ķ–Ľ–ł —Ā–į –ĺ—ā–ļ—Ä–ł–Ľ–ł –Ĺ–į–ī 280 –∑–Ľ–ĺ–≤—Ä–Ķ–ī–Ĺ–ł –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź –∑–į Android, –ļ–ĺ–ł—ā–ĺ –ł–∑–Ņ–ĺ–Ľ–∑–≤–į—ā –ĺ–Ņ—ā–ł—á–Ĺ–ĺ —Ä–į–∑–Ņ–ĺ–∑–Ĺ–į–≤–į–Ĺ–Ķ –Ĺ–į —Ā–ł–ľ–≤–ĺ–Ľ–ł, –∑–į –ī–į –ļ—Ä–į–ī–į—ā –ī–į–Ĺ–Ĺ–ł –∑–į –Ņ–ĺ—Ä—ā—Ą–Ķ–Ļ–Ľ –∑–į –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—É—ā–į –ĺ—ā –∑–į—Ä–į–∑–Ķ–Ĺ–ł —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į.

–ü—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź—ā–į —Ā–Ķ –ľ–į—Ā–ļ–ł—Ä–į—ā –ļ–į—ā–ĺ –ĺ—Ą–ł—Ü–ł–į–Ľ–Ĺ–ł –ĺ—ā –Ī–į–Ĺ–ļ–ł, –Ņ—Ä–į–≤–ł—ā–Ķ–Ľ—Ā—ā–≤–Ķ–Ĺ–ł —Ā–Ľ—É–∂–Ī–ł, —É—Ā–Ľ—É–≥–ł –∑–į —ā–Ķ–Ľ–Ķ–≤–ł–∑–ł–ĺ–Ĺ–Ĺ–ł —Ā—ā—Ä–ł–Ļ–ľ–ł–Ĺ–≥ –ł –ļ–ĺ–ľ—É–Ĺ–į–Ľ–Ĺ–ł —É—Ā–Ľ—É–≥–ł. –í—Ā—ä—Č–Ĺ–ĺ—Ā—ā —ā–Ķ –Ņ—Ä–Ķ—ā—ä—Ä—Ā–≤–į—ā –∑–į—Ä–į–∑–Ķ–Ĺ–ł—ā–Ķ —ā–Ķ–Ľ–Ķ—Ą–ĺ–Ĺ–ł –∑–į —ā–Ķ–ļ—Ā—ā–ĺ–≤–ł —Ā—ä–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź, –ļ–ĺ–Ĺ—ā–į–ļ—ā–ł –ł –≤—Ā–ł—á–ļ–ł —Ā—ä—Ö—Ä–į–Ĺ–Ķ–Ĺ–ł –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł—Ź –ł —ā–į–Ļ–Ĺ–ĺ –≥–ł –ł–∑–Ņ—Ä–į—Č–į—ā –Ĺ–į –ĺ—ā–ī–į–Ľ–Ķ—á–Ķ–Ĺ–ł —Ā—ä—Ä–≤—ä—Ä–ł, –ļ–ĺ–Ĺ—ā—Ä–ĺ–Ľ–ł—Ä–į–Ĺ–ł –ĺ—ā —Ä–į–∑—Ä–į–Ī–ĺ—ā—á–ł—Ü–ł—ā–Ķ –Ĺ–į –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź—ā–į. –ü—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź—ā–į —Ā–į –ī–ĺ—Ā—ā—ä–Ņ–Ĺ–ł –ĺ—ā –∑–Ľ–ĺ–Ĺ–į–ľ–Ķ—Ä–Ķ–Ĺ–ł —Ā–į–Ļ—ā–ĺ–≤–Ķ –ł —Ā–Ķ —Ä–į–∑–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–≤–į—ā –≤—ä–≤ —Ą–ł—ą–ł–Ĺ–≥ —Ā—ä–ĺ–Ī—Č–Ķ–Ĺ–ł—Ź, –ł–∑–Ņ—Ä–į—ā–Ķ–Ĺ–ł –ī–ĺ –Ĺ–į–Ī–Ķ–Ľ—Ź–∑–į–Ĺ–ł—ā–Ķ –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ–ł. –Ě—Ź–ľ–į –ī–į–Ĺ–Ĺ–ł –Ĺ—Ź–ļ–ĺ–Ķ –ĺ—ā –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź—ā–į –ī–į –Ķ –Ī–ł–Ľ–ĺ –ī–ĺ—Ā—ā—ä–Ņ–Ĺ–ĺ —á—Ä–Ķ–∑ Google Play.

–Ě–į–Ļ-–∑–į–Ī–Ķ–Ľ–Ķ–∂–ł—ā–Ķ–Ľ–Ĺ–ĺ—ā–ĺ –≤ –Ĺ–ĺ–≤–ĺ–ĺ—ā–ļ—Ä–ł—ā–į—ā–į –ļ–į–ľ–Ņ–į–Ĺ–ł—Ź –∑–į –∑–Ľ–ĺ–≤—Ä–Ķ–ī–Ķ–Ĺ —Ā–ĺ—Ą—ā—É–Ķ—Ä –Ķ, —á–Ķ –∑–į–Ņ–Ľ–į—Ö–ł—ā–Ķ, –ļ–ĺ–ł—ā–ĺ —Ā—ā–ĺ—Ź—ā –∑–į–ī –Ĺ–Ķ—Ź, –ł–∑–Ņ–ĺ–Ľ–∑–≤–į—ā —Ā–ĺ—Ą—ā—É–Ķ—Ä –∑–į –ĺ–Ņ—ā–ł—á–Ĺ–ĺ —Ä–į–∑–Ņ–ĺ–∑–Ĺ–į–≤–į–Ĺ–Ķ –Ĺ–į —Ā–ł–ľ–≤–ĺ–Ľ–ł –≤ –ĺ–Ņ–ł—ā –ī–į –ł–∑–≤–Ľ–Ķ–ļ–į—ā –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ĺ–Ĺ–Ĺ–ł—ā–Ķ –ī–į–Ĺ–Ĺ–ł –∑–į –Ņ–ĺ—Ä—ā—Ą–Ķ–Ļ–Ľ —Ā –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—É—ā–į, –ļ–ĺ–ł—ā–ĺ —Ā–Ķ –Ņ–ĺ–ļ–į–∑–≤–į—ā –≤ –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł—Ź, —Ā—ä—Ö—Ä–į–Ĺ—Ź–≤–į–Ĺ–ł –Ĺ–į –∑–į—Ä–į–∑–Ķ–Ĺ–ł—ā–Ķ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–į. –ú–Ĺ–ĺ–≥–ĺ –Ņ–ĺ—Ä—ā—Ą–Ķ–Ļ–Ľ–ł –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–≤–į—ā –Ĺ–į –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ–ł—ā–Ķ –ī–į –∑–į—Č–ł—ā—Ź—ā —Ā–≤–ĺ–ł—ā–Ķ –Ņ–ĺ—Ä—ā—Ą–Ķ–Ļ–Ľ–ł —Ā –Ņ–ĺ—Ä–Ķ–ī–ł—Ü–į –ĺ—ā –Ņ—Ä–ĺ–ł–∑–≤–ĺ–Ľ–Ĺ–ł –ī—É–ľ–ł. –ú–Ĺ–Ķ–ľ–ĺ–Ĺ–ł—á–Ĺ–ł—ā–Ķ –ł–ī–Ķ–Ĺ—ā–ł—Ą–ł–ļ–į—Ü–ł–ĺ–Ĺ–Ĺ–ł –ī–į–Ĺ–Ĺ–ł —Ā–į –Ņ–ĺ-–Ľ–Ķ—Ā–Ĺ–ł –∑–į –∑–į–Ņ–ĺ–ľ–Ĺ—Ź–Ĺ–Ķ –ĺ—ā –Ņ–ĺ–≤–Ķ—á–Ķ—ā–ĺ —Ö–ĺ—Ä–į, –ĺ—ā–ļ–ĺ–Ľ–ļ–ĺ—ā–ĺ –Ī—ä—Ä–ļ–ĺ—ā–ł—Ź—ā–į –ĺ—ā —Ā–ł–ľ–≤–ĺ–Ľ–ł, –ļ–ĺ—Ź—ā–ĺ —Ā–Ķ –Ņ–ĺ—Ź–≤—Ź–≤–į –≤ —á–į—Ā—ā–Ĺ–ł—Ź –ļ–Ľ—é—á. –Ē—É–ľ–ł—ā–Ķ —Ā—ä—Č–ĺ —ā–į–ļ–į —Ā–į –Ņ–ĺ-–Ľ–Ķ—Ā–Ĺ–ł –∑–į —Ä–į–∑–Ņ–ĺ–∑–Ĺ–į–≤–į–Ĺ–Ķ –ĺ—ā —Ö–ĺ—Ä–į—ā–į –≤ –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł—Ź—ā–į.

–°–į–Ĺ–≥–†—Ć–ĺ–Ľ –†—é, –ł–∑—Ā–Ľ–Ķ–ī–ĺ–≤–į—ā–Ķ–Ľ –≤—ä–≤ —Ą–ł—Ä–ľ–į—ā–į –∑–į —Ā–ł–≥—É—Ä–Ĺ–ĺ—Ā—ā McAfee, –Ņ—Ä–į–≤–ł –ĺ—ā–ļ—Ä–ł—ā–ł–Ķ—ā–ĺ, —Ā–Ľ–Ķ–ī –ļ–į—ā–ĺ –Ņ–ĺ–Ľ—É—á–į–≤–į –Ĺ–Ķ–ĺ—ā–ĺ—Ä–ł–∑–ł—Ä–į–Ĺ –ī–ĺ—Ā—ā—ä–Ņ –ī–ĺ —Ā—ä—Ä–≤—ä—Ä–ł—ā–Ķ, –ļ–ĺ–ł—ā–ĺ –Ņ–ĺ–Ľ—É—á–į–≤–į—ā –ī–į–Ĺ–Ĺ–ł—ā–Ķ, –ĺ—ā–ļ—Ä–į–ī–Ĺ–į—ā–ł –ĺ—ā –∑–Ľ–ĺ–Ĺ–į–ľ–Ķ—Ä–Ķ–Ĺ–ł—ā–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź. –Ę–ĺ–∑–ł –ī–ĺ—Ā—ā—ä–Ņ –Ķ —Ä–Ķ–∑—É–Ľ—ā–į—ā –ĺ—ā —Ā–Ľ–į–Ī–ł –ļ–ĺ–Ĺ—Ą–ł–≥—É—Ä–į—Ü–ł–ł –∑–į —Ā–ł–≥—É—Ä–Ĺ–ĺ—Ā—ā, –Ĺ–į–Ņ—Ä–į–≤–Ķ–Ĺ–ł –Ņ—Ä–ł –≤–Ĺ–Ķ–ī—Ä—Ź–≤–į–Ĺ–Ķ—ā–ĺ –Ĺ–į —Ā—ä—Ä–≤—ä—Ä–ł—ā–Ķ. –Ď–Ľ–į–≥–ĺ–ī–į—Ä–Ķ–Ĺ–ł–Ķ –Ĺ–į —ā–ĺ–≤–į –Ķ–ļ—Ā–Ņ–Ķ—Ä—ā—ä—ā –Ķ —É—Ā–Ņ—Ź–Ľ –ī–į –Ņ—Ä–ĺ—á–Ķ—ā–Ķ —Ā—ā—Ä–į–Ĺ–ł—Ü–ł, –ī–ĺ—Ā—ā—ä–Ņ–Ĺ–ł –∑–į –į–ī–ľ–ł–Ĺ–ł—Ā—ā—Ä–į—ā–ĺ—Ä–ł—ā–Ķ –Ĺ–į —Ā—ä—Ä–≤—ä—Ä–ł.

–ē–ī–Ĺ–į —Ā—ā—Ä–į–Ĺ–ł—Ü–į, –Ņ–ĺ–ļ–į–∑–į–Ĺ–į –Ĺ–į –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł–Ķ—ā–ĺ –Ņ–ĺ-–ī–ĺ–Ľ—É, –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ľ—Ź–≤–į –ĺ—Ā–ĺ–Ī–Ķ–Ĺ –ł–Ĺ—ā–Ķ—Ä–Ķ—Ā. –Ę—Ź –Ņ–ĺ–ļ–į–∑–≤–į—ą–Ķ —Ā–Ņ–ł—Ā—ä–ļ —Ā –ī—É–ľ–ł –≤ –≥–ĺ—Ä–Ĺ–į—ā–į —á–į—Ā—ā –ł —Ā—ä–ĺ—ā–≤–Ķ—ā–Ĺ–ĺ—ā–ĺ –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł–Ķ, –≤–∑–Ķ—ā–ĺ –ĺ—ā –∑–į—Ä–į–∑–Ķ–Ĺ —ā–Ķ–Ľ–Ķ—Ą–ĺ–Ĺ. –Ē—É–ľ–ł—ā–Ķ, –Ņ—Ä–Ķ–ī—Ā—ā–į–≤–Ķ–Ĺ–ł –≤–ł–∑—É–į–Ľ–Ĺ–ĺ –Ĺ–į –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł–Ķ—ā–ĺ, —Ā—ä–ĺ—ā–≤–Ķ—ā—Ā—ā–≤–į—ā –Ĺ–į —Ā—ä—Č–ł—ā–Ķ –ī—É–ľ–ł.

„–°–Ľ–Ķ–ī –ļ–į—ā–ĺ —Ä–į–∑–≥–Ľ–Ķ–ī–į—Ö–ľ–Ķ —Ā—ā—Ä–į–Ĺ–ł—Ü–į—ā–į, —Ā—ā–į–Ĺ–į —Ź—Ā–Ĺ–ĺ, —á–Ķ –ĺ—Ā–Ĺ–ĺ–≤–Ĺ–į—ā–į —Ü–Ķ–Ľ –Ĺ–į –Ĺ–į–Ņ–į–ī–į—ā–Ķ–Ľ–ł—ā–Ķ –Ķ –Ī–ł–Ľ–į –ī–į –Ņ–ĺ–Ľ—É—á–į—ā –ľ–Ĺ–Ķ–ľ–ĺ–Ĺ–ł—á–Ĺ–ł—ā–Ķ —Ą—Ä–į–∑–ł –∑–į –≤—ä–∑—Ā—ā–į–Ĺ–ĺ–≤—Ź–≤–į–Ĺ–Ķ –Ĺ–į –ļ—Ä–ł–Ņ—ā–ĺ–≤–į–Ľ—É—ā–Ĺ–ł –Ņ–ĺ—Ä—ā—Ą–Ķ–Ļ–Ľ–ł“, –Ņ–ł—ą–Ķ –†—é. „–Ę–ĺ–≤–į –Ņ–ĺ–ī—Ā–ļ–į–∑–≤–į, —á–Ķ –ĺ—Ā–Ĺ–ĺ–≤–Ĺ–ł—Ź—ā –į–ļ—Ü–Ķ–Ĺ—ā –Ķ –Ņ–ĺ—Ā—ā–į–≤–Ķ–Ĺ –≤—ä—Ä—Ö—É –Ņ–ĺ–Ľ—É—á–į–≤–į–Ĺ–Ķ—ā–ĺ –Ĺ–į –ī–ĺ—Ā—ā—ä–Ņ –ł –Ķ–≤–Ķ–Ĺ—ā—É–į–Ľ–Ĺ–ĺ—ā–ĺ –ł–∑—á–Ķ—Ä–Ņ–≤–į–Ĺ–Ķ –Ĺ–į –ļ—Ä–ł–Ņ—ā–ĺ–į–ļ—ā–ł–≤–ł—ā–Ķ –Ĺ–į –∂–Ķ—Ä—ā–≤–ł—ā–Ķ.“

–ě–Ņ—ā–ł—á–Ĺ–ĺ—ā–ĺ —Ä–į–∑–Ņ–ĺ–∑–Ĺ–į–≤–į–Ĺ–Ķ –Ĺ–į —Ā–ł–ľ–≤–ĺ–Ľ–ł –Ķ –Ņ—Ä–ĺ—Ü–Ķ—Ā –Ĺ–į –Ņ—Ä–Ķ–ĺ–Ī—Ä–į–∑—É–≤–į–Ĺ–Ķ –Ĺ–į –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł—Ź –Ĺ–į –Ĺ–į–Ī—Ä–į–Ĺ, –Ĺ–į–Ņ–ł—Ā–į–Ĺ –Ĺ–į —Ä—ä–ļ–į –ł–Ľ–ł –ĺ—ā–Ņ–Ķ—á–į—ā–į–Ĺ —ā–Ķ–ļ—Ā—ā –≤ –ľ–į—ą–ł–Ĺ–Ĺ–ĺ –ļ–ĺ–ī–ł—Ä–į–Ĺ —ā–Ķ–ļ—Ā—ā. OCR —Ā—ä—Č–Ķ—Ā—ā–≤—É–≤–į –ĺ—ā –≥–ĺ–ī–ł–Ĺ–ł –ł —Ā—ā–į–≤–į –≤—Ā–Ķ –Ņ–ĺ-—Ä–į–∑–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ–Ķ–Ĺ –∑–į —ā—Ä–į–Ĺ—Ā—Ą–ĺ—Ä–ľ–ł—Ä–į–Ĺ–Ķ –Ĺ–į —Ā–ł–ľ–≤–ĺ–Ľ–ł—ā–Ķ, –∑–į—Ā–Ĺ–Ķ—ā–ł –≤ –ł–∑–ĺ–Ī—Ä–į–∂–Ķ–Ĺ–ł—Ź, –≤ –∑–Ĺ–į—Ü–ł, –ļ–ĺ–ł—ā–ĺ –ľ–ĺ–≥–į—ā –ī–į —Ā–Ķ —á–Ķ—ā–į—ā –ł –ľ–į–Ĺ–ł–Ņ—É–Ľ–ł—Ä–į—ā –ĺ—ā —Ā–ĺ—Ą—ā—É–Ķ—Ä.

–•–ĺ—Ä–į—ā–į, –ļ–ĺ–ł—ā–ĺ —Ā–Ķ –ĺ–Ņ–į—Ā—Ź–≤–į—ā, —á–Ķ –ľ–ĺ–∂–Ķ –ī–į —Ā–į –ł–Ĺ—Ā—ā–į–Ľ–ł—Ä–į–Ľ–ł –Ĺ—Ź–ļ–ĺ–Ķ –ĺ—ā –∑–Ľ–ĺ–Ĺ–į–ľ–Ķ—Ä–Ķ–Ĺ–ł—ā–Ķ –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź, —ā—Ä—Ź–Ī–≤–į –ī–į –Ņ—Ä–ĺ–≤–Ķ—Ä—Ź—ā –Ņ—É–Ī–Ľ–ł–ļ–į—Ü–ł—Ź—ā–į –Ĺ–į McAfee –∑–į —Ā–Ņ–ł—Ā—ä–ļ –Ĺ–į —Ā–≤—ä—Ä–∑–į–Ĺ–ł—ā–Ķ —É–Ķ–Ī—Ā–į–Ļ—ā–ĺ–≤–Ķ –ł –ļ—Ä–ł–Ņ—ā–ĺ–≥—Ä–į—Ą—Ā–ļ–ł —Ö–Ķ—ą–ĺ–≤–Ķ.

–° —ā–Ķ—á–Ķ–Ĺ–ł–Ķ –Ĺ–į –≤—Ä–Ķ–ľ–Ķ—ā–ĺ –∑–Ľ–ĺ–≤—Ä–Ķ–ī–Ĺ–ł—Ź—ā —Ā–ĺ—Ą—ā—É–Ķ—Ä –Ķ –Ņ–ĺ–Ľ—É—á–ł–Ľ –ľ–Ĺ–ĺ–∂–Ķ—Ā—ā–≤–ĺ –į–ļ—ā—É–į–Ľ–ł–∑–į—Ü–ł–ł. –Ē–ĺ–ļ–į—ā–ĺ –Ņ—Ä–Ķ–ī–ł –Ķ –ł–∑–Ņ–ĺ–Ľ–∑–≤–į–Ľ HTTP –∑–į –ļ–ĺ–ľ—É–Ĺ–ł–ļ–į—Ü–ł—Ź —Ā—ä—Ā —Ā—ä—Ä–≤—ä—Ä–ł—ā–Ķ –∑–į —É–Ņ—Ä–į–≤–Ľ–Ķ–Ĺ–ł–Ķ, —Ā–Ķ–≥–į —Ā–Ķ —Ā–≤—ä—Ä–∑–≤–į —á—Ä–Ķ–∑ WebSockets - –ľ–Ķ—Ö–į–Ĺ–ł–∑—ä–ľ, –ļ–ĺ–Ļ—ā–ĺ –Ķ –Ņ–ĺ-—ā—Ä—É–ī–Ķ–Ĺ –∑–į –į–Ĺ–į–Ľ–ł–∑–ł—Ä–į–Ĺ–Ķ –ĺ—ā —Ā–ĺ—Ą—ā—É–Ķ—Ä–į –∑–į —Ā–ł–≥—É—Ä–Ĺ–ĺ—Ā—ā. –Ē–ĺ–Ņ—ä–Ľ–Ĺ–ł—ā–Ķ–Ľ–Ĺ–ĺ—ā–ĺ –Ņ—Ä–Ķ–ī–ł–ľ—Ā—ā–≤–ĺ –Ĺ–į WebSocket –Ķ, —á–Ķ –Ķ –Ņ–ĺ-—É–Ĺ–ł–≤–Ķ—Ä—Ā–į–Ľ–Ķ–Ĺ –ļ–į–Ĺ–į–Ľ.

–†–į–∑—Ä–į–Ī–ĺ—ā—á–ł—Ü–ł—ā–Ķ —Ā—ä—Č–ĺ —ā–į–ļ–į —Ā–į –į–ļ—ā—É–į–Ľ–ł–∑–ł—Ä–į–Ľ–ł –Ņ—Ä–ł–Ľ–ĺ–∂–Ķ–Ĺ–ł—Ź—ā–į, –∑–į –ī–į –Ņ—Ä–ł–ļ—Ä–ł—Ź—ā –Ņ–ĺ-–ī–ĺ–Ī—Ä–Ķ –∑–Ľ–ĺ–≤—Ä–Ķ–ī–Ĺ–į—ā–į –ł–ľ —Ą—É–Ĺ–ļ—Ü–ł–ĺ–Ĺ–į–Ľ–Ĺ–ĺ—Ā—ā. –ú–Ķ—ā–ĺ–ī–ł—ā–Ķ –∑–į –∑–į–ľ–į—Ā–ļ–ł—Ä–į–Ĺ–Ķ –≤–ļ–Ľ—é—á–≤–į—ā –ļ–ĺ–ī–ł—Ä–į–Ĺ–Ķ –Ĺ–į –Ĺ–ł–∑–ĺ–≤–Ķ—ā–Ķ –≤ –ļ–ĺ–ī–į, —ā–į–ļ–į —á–Ķ –ī–į –Ĺ–Ķ —Ā–Ķ —á–Ķ—ā–į—ā –Ľ–Ķ—Ā–Ĺ–ĺ –ĺ—ā —Ö–ĺ—Ä–į, –ī–ĺ–Ī–į–≤—Ź–Ĺ–Ķ –Ĺ–į –Ĺ–Ķ—Ā—ä—Č–Ķ—Ā—ā–≤–Ķ–Ĺ –ļ–ĺ–ī –ł –Ņ—Ä–Ķ–ł–ľ–Ķ–Ĺ—É–≤–į–Ĺ–Ķ –Ĺ–į —Ą—É–Ĺ–ļ—Ü–ł–ł –ł –Ņ—Ä–ĺ–ľ–Ķ–Ĺ–Ľ–ł–≤–ł - –≤—Ā–ł—á–ļ–ł —ā–Ķ –ĺ–Ī—ä—Ä–ļ–≤–į—ā –į–Ĺ–į–Ľ–ł–∑–į—ā–ĺ—Ä–ł—ā–Ķ –ł –∑–į—ā—Ä—É–ī–Ĺ—Ź–≤–į—ā –ĺ—ā–ļ—Ä–ł–≤–į–Ĺ–Ķ—ā–ĺ –ł–ľ. –ú–į–ļ–į—Ä —á–Ķ –∑–Ľ–ĺ–≤—Ä–Ķ–ī–Ĺ–ł—Ź—ā —Ā–ĺ—Ą—ā—É–Ķ—Ä –Ķ –ĺ–≥—Ä–į–Ĺ–ł—á–Ķ–Ĺ –Ņ—Ä–Ķ–ī–ł–ľ–Ĺ–ĺ –ī–ĺ –ģ–∂–Ĺ–į –ö–ĺ—Ä–Ķ—Ź, –Ĺ–į—Ā–ļ–ĺ—Ä–ĺ —ā–ĺ–Ļ –∑–į–Ņ–ĺ—á–Ĺ–į –ī–į —Ā–Ķ —Ä–į–∑–Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ź–≤–į –Ĺ–į —ā–Ķ—Ä–ł—ā–ĺ—Ä–ł—Ź—ā–į –Ĺ–į –ě–Ī–Ķ–ī–ł–Ĺ–Ķ–Ĺ–ĺ—ā–ĺ –ļ—Ä–į–Ľ—Ā—ā–≤–ĺ.

–°–Ĺ–ł–ľ–ļ–į: Unsplash/McAfee

–í–ł–∂ –ĺ—Č–Ķ: Lenovo –Ņ–ĺ–ļ–į–∑–į –ļ–ĺ–Ĺ—Ü–Ķ–Ņ—ā—É–į–Ľ–Ķ–Ĺ –Ľ–į–Ņ—ā–ĺ–Ņ —Ā –Ķ–ļ—Ä–į–Ĺ, –ļ–ĺ–Ļ—ā–ĺ —Ā–Ķ –≤—ä—Ä—ā–ł, –∑–į –ī–į –≤–ł —Ā–Ľ–Ķ–ī–≤–į