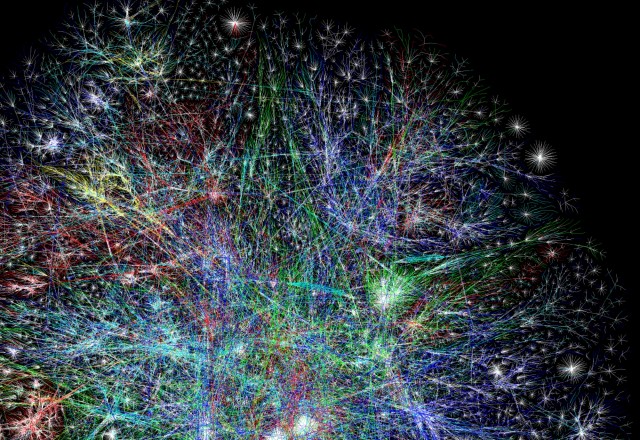

–€–Η–Ϋ–Α–Μ–Η―è―² –Ω–Β―²―ä–Κ ―¹–Β –Ψ―΅–Α–Κ–≤–Α―à–Β –¥–Α –±―ä–¥–Β –Ω―Ä–Ψ―¹―²–Ψ –Β–¥–Η–Ϋ –Ϋ–Ψ―Ä–Φ–Α–Μ–Β–Ϋ –Κ―Ä–Α–Ι –Ϋ–Α –Ω–Ψ―Ä–Β–¥–Ϋ–Α―²–Α –Β―¹–Β–Ϋ–Ϋ–Α ―¹–Β–¥–Φ–Η―Ü–Α. –Δ–Ψ―΅–Ϋ–Ψ –≤ –Ω–Β―²―ä–Κ, –Ϋ–Α 21-–≤–Η –Ψ–Κ―²–Ψ–Φ–≤―Ä–Η, ―¹–Β ―¹–Μ―É―΅–Η –Β–¥–Ϋ–Α –Ψ―² –Ϋ–Α–Ι-―¹–Β―Ä–Η–Ψ–Ζ–Ϋ–Η―²–Β –Η –Φ–Α―¹–Ψ–≤–Η DDoS –Α―²–Α–Κ–Η (distributed-denial-of-service attack), –Κ–Ψ–Η―²–Ψ –Η–Ϋ―²–Β―Ä–Ϋ–Β―² –Β –Ω―Ä–Β―²―ä―Ä–Ω―è–≤–Α–Μ –Ω―Ä–Β–Ζ –Ω–Ψ―¹–Μ–Β–¥–Ϋ–Η―²–Β –≥–Ψ–¥–Η–Ϋ–Η. –ü―Ä–Ψ–±–Μ–Β–Φ―ä―² ―²–Ψ–Ζ–Η –Ω―ä―² –Β, ―΅–Β –Κ–Η–±–Β―Ä –Α―²–Α–Κ–Α―²–Α –±–Β―à–Β –Ϋ–Α―¹–Ψ―΅–Β–Ϋ–Α –Ϋ–Β –Κ―ä–Φ –Κ–Ψ–Ϋ–Κ―Ä–Β―²–Β–Ϋ ―¹–Α–Ι―², –Α –¥–Η―Ä–Β–Κ―²–Ϋ–Ψ –Κ―ä–Φ “―¹―ä―Ä―Ü–Β―²–Ψ –Ϋ–Α –Η–Ϋ―²–Β―Ä–Ϋ–Β―²”, –Κ–Ψ–Β―²–Ψ ―¹―ä–Ζ–¥–Α–¥–Β ―¹–Β―Ä–Η–Ψ–Ζ–Ϋ–Η –Ζ–Α―²―Ä―É–¥–Ϋ–Β–Ϋ–Η―è –Ζ–Α –¥–Ψ―¹―²―ä–Ω –¥–Ψ ―Ä–Β–¥–Η―Ü–Α ―²–Ψ–Ω ―É–Β–±―¹―²―Ä–Α–Ϋ–Η―Ü–Η.

–£ –Ψ–±―â–Η –Μ–Η–Ϋ–Η–Η ―¹–Ω―Ä―è–Ϋ–Η –±―è―Ö–Α –≤―¹–Η―΅–Κ–Η –Φ–Β–Ι–Ϋ―¹―²―Ä–Η–Ι–Φ ―É―¹–Μ―É–≥–Η –Η ―¹–Α–Ι―²–Ψ–≤–Β, –Κ–Ψ–Η―²–Ψ ―¹―ä–≤―Ä–Β–Φ–Β–Ϋ–Ϋ–Η―è―² –Η–Ϋ―²–Β―Ä–Ϋ–Β―² –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ –Ω–Ψ–Μ–Ζ–≤–Α. –Δ―Ä–Η –Ω―ä―²–Η –≤ ―Ä–Α–Φ–Κ–Η―²–Β –Ϋ–Α –Β–¥–Η–Ϋ –¥–Β–Ϋ –Φ–Α―¹–Η―Ä–Α–Ϋ–Η DDoS –Α―²–Α–Κ–Η –Ω―Ä–Η―΅–Η–Ϋ–Η―Ö–Α –Ϋ–Β–¥–Ψ―¹―²―ä–Ω–Ϋ–Ψ―¹―²―²–Α –Ϋ–Α ―¹–Α–Ι―²–Ψ–≤–Β –Κ–Α―²–Ψ New York Times, The Verge, CNN, Spotify, Netflix, Playstation Network, Twitter, Reddit, Wired, People, Recode, The Guardian, Business Insider, FoxNews, HBO Now –Η –Ψ―â–Β.

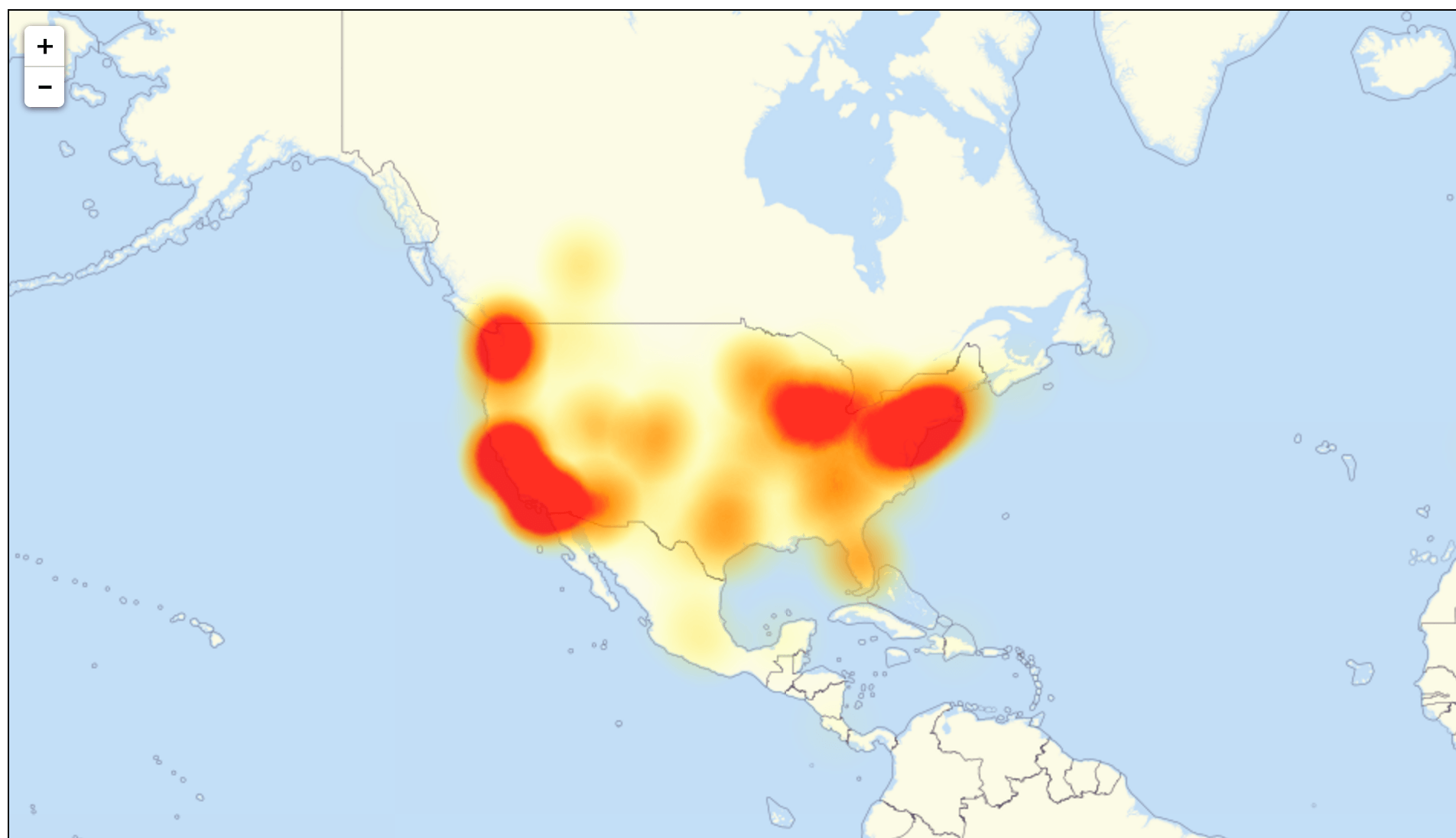

–£―ä–Ω―Ä–Ψ―¹–Ϋ–Α―²–Α –Α―²–Α–Κ–Α ―É―¹–Ω―è–≤–Α –¥–Α ―¹–≤–Α–Μ–Η –≥–Ψ–Μ―è–Φ–Α ―΅–Α―¹―² –Ψ―² –Η–Ϋ―²–Β―Ä–Ϋ–Β―²–Α –Ζ–Α –Ω–Ψ–≤–Β―΅–Β―²–Ψ ―Ö–Ψ―Ä–Α –≤ –‰–Ζ―²–Ψ―΅–Ϋ–Ψ―²–Ψ –Κ―Ä–Α–Ι–±―Ä–Β–Ε–Η–Β –Ϋ–Α –Γ–ê–©, –Α –≤ –Ω–Ψ―¹–Μ–Β–¥―¹―²–≤–Η–Β –Η –≤ –½–Α–Ω–Α–¥–Ϋ–Ψ―²–Ψ –Η –≤ –Ϋ―è–Κ–Ψ–Η ―΅–Α―¹―²–Η –Ϋ–Α –½–Α–Ω–Α–¥–Ϋ–Α –ï–≤―Ä–Ψ–Ω–Α.

–ü―ä―Ä–≤–Α―²–Α –Α―²–Α–Κ–Α –Ζ–Α–Ω–Ψ―΅–≤–Α –Ψ–Κ–Ψ–Μ–Ψ 7 ―¹―É―²―Ä–Η–Ϋ―²–Α –Ϋ–Α –‰–Ζ―²–Ψ―΅–Ϋ–Η―è –±―Ä―è–≥ (2 ―΅–Α―¹–Α ―¹–Μ–Β–¥–Ψ–±–Β–¥ –±―ä–Μ–≥–Α―Ä―¹–Κ–Ψ –≤―Ä–Β–Φ–Β) –Η –Β –Ϋ–Α―¹–Ψ―΅–Β–Ϋ–Α –Κ―ä–Φ Dyn - –Κ–Ψ–Φ–Ω–Α–Ϋ–Η―è –Ζ–Α –Η–Ϋ―²–Β―Ä–Ϋ–Β―² –Η–Ϋ―³―Ä–Α―¹―²―Ä―É–Κ―²―É―Ä–Α, ―΅–Η–Β―²–Ψ ―¹–Β–¥–Α–Μ–Η―â–Β –Β –≤ –ù―é –Ξ–Α–Φ–Ω―à―ä―Ä. –ê―²–Α–Κ–Α―²–Α –Ω―Ä–Ψ–¥―ä–Μ–Ε–Α–≤–Α –Ψ–Κ–Ψ–Μ–Ψ 2 ―΅–Α―¹–Α. –Γ―ä―Ä–≤―ä―Ä–Η―²–Β –Ϋ–Α –Κ–Ψ–Φ–Ω–Α–Ϋ–Η―è―²–Α ―¹–Α –Α―²–Α–Κ―É–≤–Α–Ϋ–Η –≤―²–Ψ―Ä–Η –Ω―ä―² –Φ–Α–Μ–Κ–Ψ –Ω―Ä–Β–¥–Η –Ψ–±–Β–¥. Dyn ―¹―ä–Ψ–±―â–Α–≤–Α―² –Η –Ζ–Α ―²―Ä–Β―²–Α –≤―ä–Μ–Ϋ–Α –Ψ―² –Α―²–Α–Κ–Η –Φ–Α–Μ–Κ–Ψ ―¹–Μ–Β–¥ 4 ―¹–Μ–Β–¥–Ψ–±–Β–¥ (11 –≤–Β―΅–Β―Ä―²–Α –±―ä–Μ–≥–Α―Ä―¹–Κ–Ψ –≤―Ä–Β–Φ–Β). –‰ –≤ ―²―Ä–Η―²–Β ―¹–Μ―É―΅–Α―è ―²―Ä–Α―³–Η–Κ―ä―² –Κ―ä–Φ ―¹―ä―Ä–≤―ä―Ä–Η―²–Β –Ϋ–Α Dyn –Β –±–Μ–Ψ–Κ–Η―Ä–Α–Ϋ –Ψ―² –Μ–Α–≤–Η–Ϋ–Α –Ψ―² –Ζ–Μ–Ψ–≤―Ä–Β–¥–Ϋ–Η –Ζ–Α―è–≤–Κ–Η –Ψ―² –¥–Β―¹–Β―²–Κ–Η –Φ–Η–Μ–Η–Ψ–Ϋ–Α IP –Α–¥―Ä–Β―¹–Α. –û―² –Κ–Ψ–Φ–Ω–Α–Ϋ–Η―è―²–Α –Ψ–Ω–Η―¹–≤–Α―² ―¹―ä–±–Η―²–Η―è―²–Α –Κ–Α―²–Ψ "–Φ–Ϋ–Ψ–≥–Ψ ―¹–Μ–Ψ–Ε–Ϋ–Α –Η –≤―¹–Β–Ψ–±―â–Α –Α―²–Α–Κ–Α", –Ω–Η―à–Β Webcafe, –±–Α–Ζ–Η―Ä–Α–Ι–Κ–Η ―¹–Β –Ϋ–Α Wired.

–ù―è–Κ–Ψ–Μ–Κ–Ψ ―΅–Α―¹–Α ―¹–Μ–Β–¥ –Ω―ä―Ä–≤–Α―²–Α –Α―²–Α–Κ–Α –Ζ–Α–Ω–Ψ―΅–Ϋ–Α―Ö–Α –Ω―Ä–Β–Κ―ä―¹–≤–Α–Ϋ–Η―è –Ϋ–Α ―¹–Α–Ι―²–Ψ–≤–Β –Ω–Ψ ―Ü―è–Μ–Α―²–Α ―΅–Α―¹―² –Ϋ–Α ―¹–≤–Β―²–Α. –ü–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η –Ψ―² –ù―é –ô–Ψ―Ä–Κ, ―²–Α ―΅–Α–Κ –¥–Ψ –€–Α–Μ–Α–Ι–Ζ–Η―è –Ζ–Α–Ω–Ψ―΅–≤–Α―² –¥–Α –Η–Ζ–Ω–Η―²–≤–Α―² –Ζ–Α―²―Ä―É–¥–Ϋ–Β–Ϋ–Η―è ―¹ –¥–Ψ―¹―²―ä–Ω–≤–Α–Ϋ–Β―²–Ψ –Ϋ–Α –Ω–Ψ–≤–Β―΅–Β –Ψ―² 1200 ―É–Β–± –¥–Ψ–Φ–Β–Ι–Ϋ–Α.

–ù–Α –Ω―Ä–Α–Κ―²–Η–Κ–Α ―É―¹–Μ―É–≥–Η―²–Β –Ϋ–Α Dyn –Ψ―¹–Η–≥―É―Ä―è–≤–Α―² –Ω―Ä–Β–Ψ–±―Ä–Α–Ζ―É–≤–Α–Ϋ–Β―²–Ψ –Ϋ–Α –Η–Ϋ―²–Β―Ä–Ϋ–Β―² –Α–¥―Ä–Β―¹ –Ζ–Α–¥–Α–¥–Β–Ϋ –Ϋ–Α “―΅–Ψ–≤–Β―à–Κ–Η –Β–Ζ–Η–Κ” –≤ IP –Α–¥―Ä–Β―¹, –Ω–Ψ –Κ–Ψ–Ι―²–Ψ ―Ä―É―²–Β―Ä–Η―²–Β –Φ–Ψ–≥–Α―² –¥–Α –Ϋ–Α―¹–Ψ―΅–≤–Α―² ―²―Ä–Α―³–Η–Κ–Α. DDoS –Α―²–Α–Κ–Α―²–Α –Ζ–Α–Μ–Η–≤–Α DNS ―¹―ä–≤―ä―Ä–Α ―¹ ―É–Ε–Α―¹–Ϋ–Ψ –Φ–Ϋ–Ψ–≥–Ψ –Ϋ–Α –±―Ä–Ψ–Ι –Ζ–Α―è–≤–Κ–Η –Ζ–Α –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η―è, ―΅–Β –≤ –Κ―Ä–Α–Ι–Ϋ–Α ―¹–Φ–Β―²–Κ–Α ―²–Ψ–Ι –¥–Α –Ϋ–Β –Φ–Ψ–Ε–Β –¥–Α –Ψ―²–≥–Ψ–≤–Ψ―Ä–Η –Ϋ–Α –Ϋ–Η―²–Ψ –Β–¥–Ϋ–Α –Ψ―² ―²―è―Ö. –û―¹–≤–Β–Ϋ ―²–Ψ–≤–Α ―¹–Β ―¹―ä–Ζ–¥–Α–≤–Α –Η –¥–Ψ–Ω―ä–Μ–Ϋ–Η―²–Β–Μ–Ϋ–Ψ –Ϋ–Α―²–Ψ–≤–Α―Ä–≤–Α–Ϋ–Β –Ψ―² ―¹―²―Ä–Α–Ϋ–Α –Ϋ–Α –Ψ–±–Η–Κ–Ϋ–Ψ–≤–Β–Ϋ–Η―²–Β –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η, –Κ–Ψ–Η―²–Ψ –Ϋ–Α―²–Η―¹–Κ–Α―² –Ω–Ψ―¹―²–Ψ―è–Ϋ–Ϋ–Ψ ―Ä–Β―³―Ä–Β―à –≤ –Ψ–Ω–Η―² –¥–Α –¥–Ψ―¹―²―ä–Ω―è―² –Μ―é–±–Η–Φ–Η―è ―¹–Η ―¹–Α–Ι―², –Φ–Η―¹–Μ–Β–Ι–Κ–Η, ―΅–Β –Ω―Ä–Ψ–±–Μ–Β–Φ―ä―² –Β –≤ ―²―è―Ö–Ϋ–Ψ―²–Ψ ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Ψ.

–£―ä–Ω―Ä–Β–Κ–Η ―΅–Β Dyn –Ω–Ψ –Ω―Ä–Η–Ϋ―Ü–Η–Ω –Β –≥–Ψ―²–Ψ–≤–Α –Ζ–Α DDoS –Α―²–Α–Κ–Η, ―²–Ψ–Μ–Κ–Ψ–≤–Α –Ψ–≥―Ä–Ψ–Φ–Ϋ–Α –Ϋ–Η–Κ–Ψ–Ι –Ϋ–Β –Β –Ψ―΅–Α–Κ–≤–Α–Μ. –Γ–Ω–Ψ―Ä–Β–¥ ―à–Β―³–Α –Ϋ–Α ―¹―²―Ä–Α―²–Β–≥–Η―΅–Β―¹–Κ–Η―è –Ψ―²–¥–Β–Μ –Ϋ–Α Dyn –ö–Α–Ι–Μ –ô–Ψ―Ä–Κ –Α―²–Α–Κ–Α―²–Α –Η–¥–≤–Α –Ψ―² “–¥–Β―¹–Β―²–Κ–Η –Φ–Η–Μ–Η–Ψ–Ϋ–Η” –Α–¥―Ä–Β―¹–Η –Ψ―² –Φ–Α―à–Η–Ϋ–Η, –Κ–Ψ–Η―²–Ψ ―¹–Α –Ζ–Α―Ä–Α–Ζ–Β–Ϋ–Η ―¹ –≤–Η―Ä―É―¹–Β–Ϋ ―¹–Ψ―³―²―É–Β―Ä. –£―ä–Ω―Ä–Ψ―¹–Ϋ–Η―è―² –Κ–Ψ–¥ –Ϋ–Ψ―¹–Η –Η–Φ–Β―²–Ψ Mirai –Η ―¹–Β –≤―ä–Ζ–Ω–Ψ–Μ–Ζ–≤–Α –Ψ―² –Ϋ–Β–¥–Ψ―¹―²–Α―²―ä―΅–Ϋ–Α―²–Α –Ζ–Α―â–Η―²–Β–Ϋ–Ψ―¹―² –Ϋ–Α IoT ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α –Κ–Α―²–Ψ ―É–Φ–Ϋ–Η –Κ–Α–Φ–Β―Ä–Η, –Ω–Β―Ä–Α–Μ–Ϋ–Η, ―Ä―É―²–Β―Ä–Η, –Κ–Μ–Η–Φ–Α―²–Η―Ü–Η, –±–Β–Ι–±–Η –Φ–Ψ–Ϋ–Η―²–Ψ―Ä–Η. –Δ–Ψ–Ι –Ω―Ä–Ψ–Ϋ–Η–Κ–≤–Α –≤ ―²―è―Ö –Η –Ζ–Α–Ω–Ψ―΅–≤–Α –¥–Α –≥–Η –Κ–Α―Ä–Α –¥–Α –Α―²–Α–Κ―É–≤–Α―² –Β–¥–Ϋ–Ψ–≤―Ä–Β–Φ–Β–Ϋ–Ϋ–Ψ ―¹―ä–≤―ä―Ä–Η―²–Β, ―³–Ψ―Ä–Φ–Η―Ä–Α–Ι–Κ–Η –±–Ψ―²–Ϋ–Β―². –ô–Ψ―Ä–Κ –Ω–Ψ―²–≤―ä―Ä–¥–Η –Ψ―â–Β, ―΅–Β ―¹―²–Α–≤–Α –¥―É–Φ–Α –Ζ–Α –Α―²–Α–Κ–Η, ―³–Ψ–Κ―É―¹–Η―Ä–Α–Ϋ–Η –≤―ä―Ä―Ö―É ―Ä–Α–Ζ–Μ–Η―΅–Ϋ–Η –Κ–Ψ–Φ–Ω―é―²―Ä–Η –Ψ―² –Φ―Ä–Β–Ε–Α―²–Α –Ϋ–Α Dyn.

“–ê―²–Α–Κ–Α―²–Α –≤―¹―ä―â–Ϋ–Ψ―¹―² –Β –Φ–Ϋ–Ψ–≥–Ψ ―É–Φ–Ϋ–Α”, –Κ–Α–Ζ–Α –ô–Ψ―Ä–Κ. “–ë―É–Κ–≤–Α–Μ–Ϋ–Ψ, –¥–Β―¹–Β―²–Κ–Η –Φ–Η–Μ–Η–Ψ–Ϋ–Η ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α –Α―²–Α–Κ―É–≤–Α―Ö–Α –Β–¥–Η–Ϋ –Β–¥–Η–Ϋ―¹―²–≤–Β–Ϋ –¥–Β–Ι―²–Α ―Ü–Β–Ϋ―²―ä―Ä”.

–Γ–Ω–Ψ―Ä–Β–¥ –Β–Κ―¹–Ω–Β―Ä―²–Η –Ω–Ψ ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―²―²–Α –±–Ψ―²–Ϋ–Β―²―ä―² Mirai –Β –±–Η–Μ ―¹―ä–Ζ–¥–Α–¥–Β–Ϋ –Ψ―² ―Ö–Η–Μ―è–¥–Η ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α, –Ϋ–Ψ –Ζ–Μ–Ψ–Ε–Β–Μ–Α―²–Β–Μ–Η―²–Β ―¹–Α ―É―¹–Ω–Β–Μ–Η –¥–Α ―¹―ä–Ζ–¥–Α–¥–Α―² –≤–Ω–Β―΅–Α―²–Μ–Β–Ϋ–Η–Β―²–Ψ –Ζ–Α –Ψ―â–Β –Ω–Ψ-–≥–Ψ–Μ―è–Φ –Ψ–±―Ö–≤–Α―² –Ϋ–Α –Α―²–Α–Κ―²–Α ―΅―Ä–Β–Ζ –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Β―²–Ψ –Ϋ–Α ―²–Β―Ö–Ϋ–Η–Κ–Α, –Ϋ–Α―Ä–Β―΅–Β–Ϋ–Α “source spoofing”.

–û―² Dyn ―¹―ä–Ψ–±―â–Η―Ö–Α –Κ―ä–Φ –Κ―Ä–Α―è –Ϋ–Α –¥–Β–Ϋ―è, ―΅–Β ―³–Η―Ä–Φ–Α―²–Α –Ζ–Α ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―² Flashpoint –Η –¥–Ψ―¹―²–Α–≤―΅–Η–Κ―ä―² –Ϋ–Α –Ψ–±–Μ–Α―΅–Ϋ–Η ―É―¹–Μ―É–≥–Η Akamai ―¹–Α –Ζ–Α―¹–Β–Κ–Μ–Η, ―΅–Β –±–Ψ―²–Ψ–≤–Β Mirai ―¹–Α –Ψ―²–≥–Ψ–≤–Ψ―Ä–Ϋ–Η –Ζ–Α –Φ–Ϋ–Ψ–≥–Ψ, –Ϋ–Ψ –Ϋ–Β –Η –Ϋ–Β–Ω―Ä–Β–Φ–Β–Ϋ–Ϋ–Ψ –Ζ–Α ―Ü–Β–Μ–Η―è ―²―Ä–Α―³–Η–Κ, ―¹ –Κ–Ψ–Ι―²–Ψ –Β –Ψ―¹―ä―â–Β―¹―²–≤–Β–Ϋ–Α –Α―²–Α–Κ–Α―²–Α.

–Θ―è–Ζ–≤–Η–Φ–Ψ―¹―²―²–Α –Ϋ–Α IoT ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α―²–Α –¥–Ψ–Ω―Ä–Η–Ϋ–Β―¹–Β –Η –Ζ–Α –Ζ–Α–Ω–Ψ―΅–≤–Α–Ϋ–Β―²–Ψ –Ϋ–Α –Ω―Ä–Ψ―Ü–Β―¹ –Ω–Ψ –Η–Ζ―²–Β–≥–Μ―è–Ϋ–Β―²–Ψ –Η–Φ –Ψ―² –Ω–Α–Ζ–Α―Ä–Α. –ö–Η―²–Α–Ι―¹–Κ–Α―²–Α –Κ–Ψ–Φ–Ω–Α–Ϋ–Η―è Hangzhou Xiongmai ―¹―ä–Ψ–±―â–Η ―²–Α–Ζ–Η ―¹–Β–¥–Φ–Η―Ü–Α, ―΅–Β –Ζ–Α–Ω–Ψ―΅–≤–Α –Η–Ζ―²–Β–≥–Μ―è–Ϋ–Β―²–Ψ –Ϋ–Α ―É–Β–± –Κ–Α–Φ–Β―Ä–Η –Ψ―² –Ω–Α–Ζ–Α―Ä–Α, ―΅–Η–Η―²–Ψ –Κ–Ψ–Φ–Ω–Ψ–Ϋ–Β–Ϋ―²–Η ―¹–Α –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Η –≤ –Φ–Α―¹–Η―Ä–Α–Ϋ–Α―²–Α –Α―²–Α–Κ–Α ―¹―Ä–Β―â―É Dyn. –Γ–Ω–Ψ―Ä–Β–¥ –Β–Κ―¹–Ω–Β―Ä―²–Η –Ω―Ä–Η―΅–Η–Ϋ–Α―²–Α –Ζ–Α –Μ–Β―¹–Ϋ–Η―è –¥–Ψ―¹―²―ä–Ω –Η ―Ö–Α–Κ–≤–Α–Ϋ–Β –Ϋ–Α –≤―ä–Ω―Ä–Ψ―¹–Ϋ–Η―²–Β ―É–Φ–Ϋ–Η ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α ―¹–Α –Μ–Β―¹–Ϋ–Η―²–Β –Ζ–Α –Ψ―²–≥–Α―²–≤–Α–Ϋ–Β –Ω―ä―Ä–≤–Ψ–Ϋ–Α―΅–Α–Μ–Ϋ–Η –Ω–Α―Ä–Ψ–Μ–Η, –Κ–Ψ–Η―²–Ψ –Φ–Ϋ–Ψ–Ζ–Η–Ϋ–Α –Ψ―² –Ω–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η―²–Β ―²–Α–Κ–Α –Η –Ϋ–Β ―¹–Α ―¹–Φ–Β–Ϋ–Η–Μ–Η ―¹–Μ–Β–¥ –Ω―ä―Ä–≤–Ψ―²–Ψ –Ω―É―¹–Κ–Α–Ϋ–Β –Ϋ–Α –¥–Ε–Α–¥–Ε–Α―²–Α. –ü–Ψ–¥–Ψ–±–Ϋ–Α –±–Β―à–Β –Η –Ψ―¹–Ϋ–Ψ–≤–Ϋ–Α―²–Α ―²–Β–Ψ―Ä–Η―è, ―¹–Ω–Ψ–¥–Β–Μ–Β–Ϋ–Α –Ψ―² Independent.

–û―² –Η–Ζ–¥–Α–Ϋ–Η–Β―²–Ψ –¥–Ψ–±–Α–≤―è―², ―΅–Β –Ζ–Α –¥–Α ―É―΅–Α―¹―²–≤–Α―²–Β –≤ –Α―²–Α–Κ–Α―²–Α –Ω―Ä–Ψ―¹―²–Ψ ―²―Ä―è–±–≤–Α –¥–Α ―¹―²–Β ―¹–Η –Κ―É–Ω–Η–Μ–Η ―É–Β–± –Κ–Α–Φ–Β―Ä–Α, ―¹ –Κ–Ψ―è―²–Ψ –¥–Α ―¹–Μ–Β–¥–Η―²–Β –¥–Α–Μ–Η –≤―¹–Η―΅–Κ–Ψ –Β –Ϋ–Α―Ä–Β–¥ –≤ –¥–Ψ–Φ–Α –≤–Η –Η–Μ–Η –Ω―Ä–Ψ―¹―²–Ψ –¥–Α ―¹―ä–≥–Μ–Β–Ε–¥–Α―²–Β –Κ–Α–Κ–≤–Η –≥–Η –≤―ä―Ä―à–Η –Κ―É―΅–Β―²–Ψ. –û―¹–≤–Β–Ϋ –Ζ–Α–Ω–Α–Ζ–≤–Α–Ϋ–Β―²–Ψ –Ϋ–Α –Ω―ä―Ä–≤–Ψ–Ϋ–Α―΅–Α–Μ–Ϋ–Η―²–Β –Ω–Α―Ä–Ψ–Μ–Η, –Ω―Ä–Ψ–±–Μ–Β–Φ –Β –Η ―Ü―è–Μ–Ψ―¹―²–Ϋ–Α―²–Α –Μ–Η–Ω―¹–Α –Ϋ–Α ―¹–Ψ―³―²―É–Β―Ä–Ϋ–Α –Ζ–Α―â–Η―²–Ϋ–Α –≤ –Φ–Ϋ–Ψ–≥–Ψ –Φ–Ψ–¥–Β–Μ–Η, –Ω―Ä–Ψ–Η–Ζ–≤–Β–¥–Β–Ϋ–Η –Ψ―² –Φ–Α–Μ–Κ–Η –Η –Ϋ–Β–Η–Ζ–≤–Β―¹―²–Ϋ–Η –Ω―Ä–Ψ–Η–Ζ–≤–Ψ–¥–Η―²–Β–Μ–Η, –Κ–Ψ–Η―²–Ψ –Α―²–Α–Κ―É–≤–Α―² –Ω–Α–Ζ–Α―Ä–Α ―¹ –¥–Ψ―¹―²―ä–Ω–Ϋ–Η –Φ–Ψ–¥–Β–Μ–Η. –£ –Φ–Ψ–Φ–Β–Ϋ―²–Α, –≤ –Κ–Ψ–Ι―²–Ψ –≥–Η –≤–Κ–Μ―é―΅–Η―²–Β, ―²–Β ―¹–Β –Ω―Ä–Β–≤―Ä―ä―â–Α―² –≤ ―¹―ä–Ψ–±―Ä–Α–Ζ–Ϋ–Α ―³–Ψ―Ä–Φ–Α ―É―è–Ζ–≤–Η–Φ –Ϋ–Α –Α―²–Α–Κ–Η –Κ–Ψ–Φ–Ω―é―²―ä―Ä. –ê –Ω―Ä–Β–¥―¹―²–Α–≤–Β―²–Β ―¹–Η, –Κ–Ψ–≥–Α―²–Ψ ―¹–Β ―¹―ä–±–Β―Ä–Α―² ―Ö–Η–Μ―è–¥–Η, –Α –Ζ–Α―â–Ψ –Ϋ–Β –Η –Φ–Η–Μ–Η–Ψ–Ϋ–Η –Ψ―² ―²–Β–Ζ–Η –¥–Ε–Α–¥–Ε–Η?

–Δ–Ψ–≤–Α ―¹―ä―¹ ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―² –Ϋ–Α–Κ–Α―Ä–Α –Φ–Ϋ–Ψ–≥–Ψ ―Ö–Ψ―Ä–Α –¥–Α ―¹–Β –Ζ–Α–Φ–Η―¹–Μ―è―² –¥–Α–Μ–Η ―²―è―Ö–Ϋ–Α―²–Α –Κ–Α–Φ–Β―Ä–Α –Η–Μ–Η ―É–Φ–Β–Ϋ ―Ö–Μ–Α–¥–Η–Μ–Ϋ–Η–Κ –Ϋ–Β ―¹–Α –±–Η–Μ–Η –Ϋ–Β–≤–Ψ–Μ–Ϋ–Η ―¹―ä―É―΅–Α―¹―²–Ϋ–Η―Ü–Η –≤ –Α―²–Α–Κ–Α―²–Α –Η ―΅–Α―¹―² –Ψ―² ―¹–Ω–Ψ–Φ–Β–Ϋ–Α―²–Η―è –±–Ψ―²–Ϋ–Β―². –ù–Ψ –≤―¹–Β –Ω–Α–Κ –Φ–Ψ–Ε–Β –±–Η ―²–Ψ–≤–Α –Ϋ–Β –Β ―²–Ψ―΅–Ϋ–Ψ ―²–Α–Κ–Α. –ù–Β –Η –Κ―ä–Φ –Φ–Ψ–Φ–Β–Ϋ―²–Α, –Ψ–±―è―¹–Ϋ―è–≤–Α―² –Ψ―² Wired.

–Γ–Μ–Β–¥ –Ω–Ψ-–Ζ–Α–¥―ä–Μ–±–Ψ―΅–Β–Ϋ –Α–Ϋ–Α–Μ–Η–Ζ –Ϋ–Α –Α―²–Α–Κ–Α―²–Α, –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η―è―²–Α –±–Β―à–Β –¥–Ψ–Ω―ä–Μ–Ϋ–Β–Ϋ–Α. „–½–Ψ–Φ–±–Η“ –Κ–Α–Φ–Β―Ä–Η―²–Β, ―É―΅–Α―¹―²–≤–Α–Μ–Η –≤ –Α―²–Α–Κ–Α―²–Α, –≤―¹―ä―â–Ϋ–Ψ―¹―² ―¹–Α –Κ–Α–Φ–Β―Ä–Η –Ζ–Α ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―², –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Η –≤ –Η–Ϋ–¥―É―¹―²―Ä–Η―è―²–Α – ―²–Α–Κ–Η–≤–Α, –Κ–Α–Κ–≤–Η―²–Ψ –Φ–Ψ–Ε–Β–Φ –¥–Α –≤–Η–¥–Η–Φ –Ω–Ψ –±–Β–Ϋ–Ζ–Η–Ϋ–Ψ―¹―²–Α–Ϋ―Ü–Η–Η, ―¹–Κ–Μ–Α–¥–Ψ–≤–Β –Η ―².–Ϋ. –½–Α―â–Ψ ―²–Ψ–≤–Α –Β –≤–Α–Ε–Ϋ–Ψ? –½–Α―â–Ψ―²–Ψ –≥–Ψ–Μ―è–Φ–Α ―΅–Α―¹―² –Ψ―² ―²―è―Ö ―¹–Α –Ϋ–Α–Η―¹―²–Η–Ϋ–Α ―¹―²–Α―Ä–Η –Φ–Ψ–¥–Β–Μ–Η, –Κ–Ψ–Η―²–Ψ ―¹–Α –¥–Α–Μ–Β―΅ –Ψ―² ―¹―²–Α–Ϋ–¥–Α―Ä―²–Ϋ–Η―²–Β –Ϋ–Α –Ω–Ψ-–Ϋ–Ψ–≤–Η―²–Β –Φ–Ψ–¥–Β–Μ–Η.

„–™–Ψ–Μ―è–Φ–Α ―΅–Α―¹―² –Ψ―² ―²–Β–Ζ–Η –Κ–Α–Φ–Β―Ä–Η ―¹–Α ―Ä–Α–Ζ―Ä–Α–±–Ψ―²–Β–Ϋ–Η –Ω―Ä–Β–Ζ (–Η –Ψ–Κ–Ψ–Μ–Ψ) 2004 –≥–Ψ–¥–Η–Ϋ–Α“, –Ψ–±―è―¹–Ϋ―è–≤–Α –½–Α–Κ –Θ–Η–Κ―Ö–Ψ–Μ–Φ –Ψ―² Flashpoint, ―³–Η―Ä–Φ–Α―²–Α –Ζ–Α ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―², –Κ–Ψ―è―²–Ψ –Ω―Ä–Ψ―¹–Μ–Β–¥―è–≤–Α –Α―²–Α–Κ–Α―²–Α. „–ö–Α–Κ―²–Ψ –Ω–Ψ–≤–Β―΅–Β―²–Ψ –Ϋ–Β―â–Α, –Ω―Ä–Ψ–Η–Ζ–≤–Β–¥–Β–Ϋ–Η –≤ –Ζ–Α―Ä–Α–Ε–¥–Α–Ϋ–Β―²–Ψ –Ϋ–Α –Η–Ϋ―²–Β―Ä–Ϋ–Β―², ―²–Β ―¹–Α –Ω―Ä–Ψ―¹―²–Ψ ―¹―ä–Ζ–¥–Α–¥–Β–Ϋ–Η –¥–Α ―Ä–Α–±–Ψ―²―è―². –£ ―²–Ψ–Ζ–Η –Ω―Ä–Ψ―Ü–Β―¹ –Β –Μ–Η–Ω―¹–≤–Α–Μ–Α –Η–Ζ―Ü―è–Μ–Ψ –Η–¥–Β―è―²–Α –Ζ–Α ―¹–Η–≥―É―Ä–Ϋ–Ψ―¹―²“. –î–Ψ–Ω―ä–Μ–Ϋ–Η―²–Β–Μ–Β–Ϋ –Ω―Ä–Ψ–±–Μ–Β–Φ –Β –Η –¥–Η―Ä–Β–Κ―²–Ϋ–Α―²–Α –Η–Φ –≤―Ä―ä–Ζ–Κ–Α ―¹ –Φ–Ψ–¥–Β–Φ, –Κ–Ψ–Β―²–Ψ –≥–Η –Ω―Ä–Α–≤–Η –Ψ―â–Β –Ω–Ψ-–Ω–Ψ–¥–Α―²–Μ–Η–≤–Η –Ϋ–Α ―Ö–Α–Κ–Β―Ä―¹–Κ–Η –Α―²–Α–Κ–Η.

–‰ ―²–Ψ–≤–Α –≤―¹―ä―â–Ϋ–Ψ―¹―² –Β –Ψ―² –Η–Ζ–Κ–Μ―é―΅–Η―²–Β–Μ–Ϋ–Α –≤–Α–Ε–Ϋ–Ψ―¹―². –Θ―¹―²―Ä–Ψ–Ι―¹―²–≤–Α―²–Α, ―΅–Α―¹―² –Ψ―² ―É–Φ–Ϋ–Η―è –¥–Ψ–Φ, –Ψ–±–Η–Κ–Ϋ–Ψ–≤–Β–Ϋ–Ψ ―¹–Α ―¹–Κ―Ä–Η―²–Η –Ζ–Α–¥ –Ζ–Α―â–Η―²–Ϋ–Α ―¹―²–Β–Ϋ–Α (firewall) –Η –Ϋ―è–Φ–Α―² –¥–Η―Ä–Β–Κ―²–Ϋ–Α –Κ–Ψ–Φ―É–Ϋ–Η–Κ–Α―Ü–Η―è ―¹ –Η–Ϋ―²–Β―Ä–Ϋ–Β―². –Δ–Ψ–≤–Α –Ϋ–Β –≥–Η –Ϋ–Α–Ω―Ä–Α–≤–Η –Ϋ–Α–Ω―ä–Μ–Ϋ–Ψ –Ζ–Α―â–Η―²–Β–Ϋ–Η, ―²―ä–Ι –Κ–Α―²–Ψ –Α–Κ–Ψ –Α―²–Α–Κ–Α―²–Α –Ω―Ä–Β–Φ–Η–Ϋ–Β –Ζ–Α―â–Η―²–Α―²–Α –Ϋ–Α –¥–Ψ–Φ–Α―à–Ϋ–Α―²–Α –Φ―Ä–Β–Ε–Α, ―â–Β ―¹–Β ―Ä–Α–Ζ–Ω―Ä–Ψ―¹―²―Ä–Β –Κ―ä–Φ –≤―¹–Η―΅–Κ–Η ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α –≤ –Ϋ–Β―è.

–Γ–Ω–Ψ―Ä–Β–¥ Wired –Η–Φ–Β–Ϋ–Ϋ–Ψ ―¹–Ω–Ψ–Φ–Β–Ϋ–Α―²–Α –Ω–Ψ-–≥–Ψ―Ä–Β –Κ–Ψ–Φ–Ω–Α–Ϋ–Η―è Hangzhou Xiongmai –Β –Ψ―¹–Ϋ–Ψ–≤–Ϋ–Η―è―² –Ω―Ä–Ψ–Η–Ζ–≤–Ψ–¥–Η―²–Β–Μ –Ϋ–Α –Κ–Α–Φ–Β―Ä–Η―²–Β, –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α–Ϋ–Η –≤ –Α―²–Α–Κ–Α―²–Α. –Δ―Ä―É–¥–Ϋ–Ψ―²–Ψ –≤ ―¹–Μ―É―΅–Α―è –Β, ―΅–Β ―²―è –Ω―Ä–Ψ–Η–Ζ–≤–Β–Ε–¥–Α –Η –Φ–Ϋ–Ψ–≥–Ψ ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α –Ζ–Α –¥―Ä―É–≥–Η –Κ–Ψ–Φ–Ω–Α–Ϋ–Η–Η, –Κ–Ψ–Η―²–Ψ –Ω―Ä–Ψ―¹―²–Ψ ―¹–Μ–Α–≥–Α―² ―¹–≤–Ψ―è―²–Α –Φ–Α―Ä–Κ–Α. –Δ–Α–Κ–Α –Φ–Ϋ–Ψ–≥–Ψ –Ψ―² –±–Η–Ζ–Ϋ–Β―¹–Η―²–Β –Φ–Ψ–≥–Α―² –¥–Α –Η–Ζ–Ω–Ψ–Μ–Ζ–≤–Α―² –Κ–Α–Φ–Β―Ä–Α, –Ω―Ä–Ψ–Η–Ζ–≤–Β–¥–Β–Ϋ–Α –Ψ―² Hangzhou Xiongmai, –Ϋ–Ψ –¥–Α –Ϋ―è–Φ–Α –Κ–Α–Κ –¥–Α –≥–Ψ ―Ä–Α–Ζ–±–Β―Ä–Α―². –Δ–Ψ–≤–Α –Ω―Ä–Α–≤–Η –Η–Ζ―²–Β–≥–Μ―è–Ϋ–Β―²–Ψ –Ϋ–Α –≤―¹–Η―΅–Κ–Η –Ψ–Ω–Α―¹–Ϋ–Η –Κ–Α–Φ–Β―Ä–Η –Φ–Ϋ–Ψ–≥–Ψ, –Φ–Ϋ–Ψ–≥–Ψ ―²―Ä―É–¥–Ϋ–Ψ. –û―â–Β –Ω–Ψ-–Ψ–±–Β–Ζ–Ω–Ψ–Κ–Ψ–Η―²–Β–Μ–Ϋ–Ψ –Β, ―΅–Β –Ω―ä―²―è―² –Ζ–Α ―¹–Ω―Ä–Α–≤―è–Ϋ–Β ―¹ ―²–Ψ–Ζ–Η –Ω―Ä–Ψ–±–Μ–Β–Φ ―¹―ä―â–Ψ –Β –Φ―ä–≥–Μ–Η–≤, –Α –Α―²–Α–Κ–Α―²–Α –Ϋ–Η –Ω–Ψ–Κ–Α–Ζ–Α, ―΅–Β IoT –Η–Φ–Α –Ψ―â–Β –Β–¥–Ϋ–Α –Ψ–Ω–Α―¹–Ϋ–Α ―¹―²―Ä–Α–Ϋ–Α, –Ζ–Α –Κ–Ψ―è―²–Ψ –¥–Ψ ―²–Ψ–Ζ–Η –Φ–Ψ–Φ–Β–Ϋ―² –Ϋ–Β –±–Β―à–Β ―¹–Β―Ä–Η–Ψ–Ζ–Ϋ–Ψ –Ψ–±–Φ–Η―¹–Μ―è–Ϋ–Α. –î–Ϋ–Β―¹ –Φ–Ϋ–Ψ–≥–Ψ –Κ–Ψ–Φ–Ω–Α–Ϋ–Η–Η ―¹–Β –≤–Κ–Μ―é―΅–≤–Α―² –≤ IoT ―¹–Β–≥–Φ–Β–Ϋ―²–Α, –Ω―Ä–Ψ–Η–Ζ–≤–Β–Ε–¥–Α–Ι–Κ–Η –¥–Ψ―¹―²―ä–Ω–Ϋ–Η ―΅–Η–Ω–Ψ–≤–Β –Η –Ω–Ψ―¹―²–Α–≤―è–Ι–Κ–Η –≥–Η –≤ –≤―¹–Β–≤―ä–Ζ–Φ–Ψ–Ε–Ϋ–Η –¥–Ε–Α–¥–Ε–Η –Η –Ω―Ä–Ψ–¥―É–Κ―²–Η. –û―΅–Α–Κ–≤–Α–Ϋ–Η―è―²–Α ―¹–Α, ―΅–Β –¥–Ψ 2021 –≥–Ψ–¥–Η–Ϋ–Α ―²–Α–Ζ–Η –Η–Ϋ–¥―É―¹―²―Ä–Η―è ―â–Β –Β –Ϋ–Α ―¹―²–Ψ–Ι–Ϋ–Ψ―¹―² ―²―Ä–Η–Μ–Η–Ψ–Ϋ–Η –¥–Ψ–Μ–Α―Ä–Η, –Α ―²–Ψ–≤–Α –Ω―Ä–Η–≤–Μ–Η―΅–Α –Ϋ–Α–Η―¹―²–Η–Ϋ–Α –Φ–Ϋ–Ψ–≥–Ψ –Ω―Ä–Ψ–Η–Ζ–≤–Ψ–¥–Η―²–Β–Μ–Η, –Φ–Ϋ–Ψ–≥–Ψ –Ψ―² –Κ–Ψ–Η―²–Ψ –Ϋ―è–Φ–Α―² –Ω–Ψ–¥–≥–Ψ―²–Ψ–≤–Κ–Α―²–Α –¥–Α –Ω―Ä–Ψ–Η–Ζ–≤–Β–¥–Α―² –¥–Ψ―¹―²–Α―²―ä―΅–Ϋ–Ψ ―¹–Η–≥―É―Ä–Ϋ–Η ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α.

–ü―Ä–Η―΅–Η–Ϋ–Η―²–Β –Ζ–Α–¥ –Α―²–Α–Κ–Α―²–Α –≤―¹–Β –Ψ―â–Β –Ϋ–Β ―¹–Α –Η–Ζ―è―¹–Ϋ–Β–Ϋ–Η. –ü–Β―²―ä―΅–Ϋ–Ψ―²–Ψ ―³–Η–Α―¹–Κ–Ψ –Ψ–±–Α―΅–Β –Ω–Ψ–Κ–Α–Ζ–≤–Α –Κ–Ψ–Μ–Κ–Ψ –Β –Κ―Ä–Β―Ö―ä–Κ –Η–Ϋ―²–Β―Ä–Ϋ–Β―², –Κ–Ψ–≥–Α―²–Ψ –Β –Ω–Ψ–¥–Μ–Ψ–Ε–Β–Ϋ –Ϋ–Α ―²–Α–Κ–Ψ–≤–Α ―¹–Β―Ä–Η–Ψ–Ζ–Ϋ–Ψ –Ϋ–Α–Ω–Α–¥–Β–Ϋ–Η–Β. –Δ―Ä–Η―²–Β –Α―²–Α–Κ–Η –Ω–Ψ―Ä–Ψ–¥–Η―Ö–Α ―Ä–Β–¥–Η―Ü–Α ―¹–Ω–Β–Κ―É–Μ–Α―Ü–Η–Η –Κ–Ψ–Ι ―¹―²–Ψ–Η –Ζ–Α–¥ ―²―è―Ö. –Γ–Ω–Ψ―Ä–Β–¥ –Ϋ―è–Κ–Ψ–Η –Κ–Ψ–Ϋ―¹–Ω–Η―Ä–Α―²–Η–≤–Ϋ–Η ―²–Β–Ψ―Ä–Η–Η ―¹―²–Α–≤–Α –¥―É–Φ–Α –Ζ–Α –Ω–Ψ–Μ–Η―²–Η―΅–Β―¹–Κ–Α –Α―²–Α–Κ–Α ―¹―Ä–Β―â―É –Γ–ê–© –Ψ―² ―¹―²―Ä–Α–Ϋ–Α –Ϋ–Α –†―É―¹–Η―è (–Η –¥–Ψ―Ä–Η –Γ–Β–≤–Β―Ä–Ϋ–Α –ö–Ψ―Ä–Β―è). –ö―ä–Φ –Κ–Ψ–Ϋ―¹–Ω–Η―Ä–Α―Ü–Η―è―²–Α ―¹–Β –≤–Κ–Μ―é―΅–Η―Ö–Α –Η WikiLeaks, –Κ–Ψ–Η―²–Ψ –Ω―É–±–Μ–Η–Κ―É–≤–Α―Ö–Α ―¹―²―Ä–Α–Ϋ–Β–Ϋ ―²―É–Η―², –Κ–Ψ–Ι―²–Ψ –≥–Μ–Α―¹–Η: "–™-–Ϋ –ê―¹–Α–Ϋ–¥–Ε (―¹―ä–Ζ–¥–Α―²–Β–Μ―è―² –Ϋ–Α WikiLeaks –±–Β–Μ. ―Ä–Β–¥.) –Β –≤―¹–Β –Ψ―â–Β –Ε–Η–≤ –Η WikiLeaks –Ω―Ä–Ψ–¥―ä–Μ–Ε–Α–≤–Α –¥–Α ―Ä–Α–±–Ψ―²–Η. –€–Ψ–Μ–Η–Φ ―Ö–Ψ―Ä–Α―²–Α, –Κ–Ψ–Η―²–Ψ –Ϋ–Η –Ω–Ψ–¥–Κ―Ä–Β–Ω―è―², –¥–Α ―¹–Ω―Ä–Α―² –¥–Α ―¹–Φ―ä–Κ–≤–Α―² –Α–Φ–Β―Ä–Η–Κ–Α–Ϋ―¹–Κ–Η―è –Η–Ϋ―²–Β―Ä–Ϋ–Β―². –î–Ψ–Κ–Α–Ζ–Α―Ö―²–Β ―²–Ψ–≤–Α, –Κ–Ψ–Β―²–Ψ –Η―¹–Κ–Α―Ö―²–Β". –ù–Α –Ω―Ä–Α–Κ―²–Η–Κ–Α ―²–Β ―²–≤―ä―Ä–¥―è―², ―΅–Β –Ω―Ä–Η―΅–Η–Ϋ–Α―²–Α –Ζ–Α –Α―²–Α–Κ–Α―²–Α –Β –Ψ―²–Φ―ä―â–Β–Ϋ–Η–Β –Ϋ–Α ―²–Β―Ö–Ϋ–Η –Ω–Ψ–¥―Ä―ä–Ε–Ϋ–Η―Ü–Η ―¹–Μ–Β–¥ –Ω–Ψ-―Ä–Α–Ϋ–Β–Ϋ ―²―É–Η―², –≤ –Κ–Ψ–Ι―²–Ψ ―¹–Β –Κ–Α–Ζ–≤–Α, ―΅–Β –¥–Ψ–±―Ä–Β –≤―ä–Ψ―Ä―ä–Ε–Β–Ϋ–Α –Ω–Ψ–Μ–Η―Ü–Η―è –Β –Ω―Ä–Β–¥ –Ω–Ψ―¹–Ψ–Μ―¹―²–≤–Ψ―²–Ψ –Ϋ–Α –ï–Κ–≤–Α–¥–Ψ―Ä –≤ –¦–Ψ–Ϋ–¥–Ψ–Ϋ, –Κ―ä–¥–Β―²–Ψ –î–Ε―É–Μ–Η–Α–Ϋ –ê―¹–Α–Ϋ–¥–Ε –Β –Ω–Ψ–¥ –Ω–Ψ–Μ–Η―²–Η―΅–Β―¹–Κ–Ψ ―É–±–Β–Ε–Η―â–Β, –Κ–Ψ–Φ–Β–Ϋ―²–Η―Ä–Α Webcafe.

„–ü―Ä–Β–Ζ –Ω–Ψ―¹–Μ–Β–¥–Ϋ–Η―²–Β –Β–¥–Ϋ–Α-–¥–≤–Β –≥–Ψ–¥–Η–Ϋ–Η –Ϋ―è–Κ–Ψ–Ι ―²–Β―¹―²–≤–Α –Ζ–Α―â–Η―²–Η―²–Β –Ϋ–Α ―Ä–Α–Ζ–Μ–Η―΅–Ϋ–Η―²–Β –Κ–Ψ–Φ–Ω–Α–Ϋ–Η–Η, –Κ–Ψ–Η―²–Ψ –Ω–Ψ–¥–¥―ä―Ä–Ε–Α―² –Κ―Ä–Η―²–Η―΅–Ϋ–Η―²–Β –Η–Ϋ―²–Β―Ä–Ϋ–Β―² ―¹―²―Ä―É–Κ―²―É―Ä–Η. –Δ–Ψ–≤–Α ―¹–Α –Φ–Α–Μ–Κ–Η –Α―²–Α–Κ–Η, –Κ–Ψ–Η―²–Ψ ―¹ –≥–Ψ–Μ―è–Φ–Α ―²–Ψ―΅–Ϋ–Ψ―¹―² –Φ–Ψ–≥–Α―² –¥–Α –Ψ–Ω―Ä–Β–¥–Β–Μ―è―², –Ω–Ψ –Κ–Α–Κ―ä–≤ –Ϋ–Α―΅–Η–Ϋ –Β –Ψ―¹–Η–≥―É―Ä–Β–Ϋ–Α –Ζ–Α―â–Η―²–Α―²–Α –Η –Κ–Α–Κ–≤–Ψ ―â–Β –Β –Ϋ–Β–Ψ–±―Ö–Ψ–¥–Η–Φ–Ψ –Ζ–Α –¥–Α ―¹–Β –Ω―Ä–Β–Κ―ä―¹–Ϋ–Β –Ϋ–Ψ―Ä–Φ–Α–Μ–Ϋ–Α―²–Α –Η–Φ ―Ä–Α–±–Ψ―²–Α. –ù–Β –Ζ–Ϋ–Α–Β–Φ –Κ–Ψ–Ι –≤―ä―Ä―à–Η ―²–Ψ–≤–Α, –Ϋ–Ψ –Ϋ–Α –Φ–Β–Ϋ –Φ–Η ―¹–Β ―¹―²―Ä―É–≤–Α, ―΅–Β ―²–Ψ–≤–Α –Β –Ϋ―è–Κ–Ψ―è –≥–Ψ–Μ―è–Φ–Α –¥―ä―Ä–Ε–Α–≤–Α. –€–Ψ–Η―²–Β –Ω―ä―Ä–≤–Η –≤–Α―Ä–Η–Α–Ϋ―²–Η ―¹–Α –ö–Η―²–Α–Ι –Η –†―É―¹–Η―è„, –Κ–Α–Ζ–Α –Β–Κ―¹–Ω–Β―Ä―²―ä―² –Ω–Ψ –Η–Ϋ―³–Ψ―Ä–Φ–Α―Ü–Η–Ψ–Ϋ–Ϋ–Α –±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―² –ë―Ä―É―¹ –®–Ϋ–Α–Ι–¥–Β―Ä.

–ü–Ψ―²―Ä–Β–±–Η―²–Β–Μ–Η―²–Β –Ψ―² Dark Web –Ω―Ä–Ψ―¹―²―Ä–Α–Ϋ―¹―²–≤–Ψ―²–Ψ ―¹–Α –Κ–Α―²–Β–≥–Ψ―Ä–Η―΅–Ϋ–Η, ―΅–Β –Γ–Β–≤–Β―Ä–Ϋ–Α –ö–Ψ―Ä–Β―è ―¹–Β–¥–Η –Ζ–Α–¥ –Α―²–Α–Κ–Η―²–Β –Κ―ä–Φ Dyn. –Γ–Ω–Ψ―Ä–Β–¥ ―²―è―Ö, –Α –Η –Ϋ―è–Κ–Ψ–Η –Β–Κ―¹–Ω–Β―Ä―²–Η, –Ψ―²–≥–Ψ–≤–Ψ―Ä–Ϋ–Η–Κ –Ζ–Α –Α―²–Α–Κ–Α―²–Α –Β ―².–Ϋ–Α―Ä. “–ë―é―Ä–Ψ 121” - –Ζ–≤–Β–Ϋ–Ψ, –Ω–Ψ–¥–Ω–Ψ–Φ–Α–≥–Α–Ϋ–Ψ –Ψ―² ―¹–Β–≤–Β―Ä–Ϋ–Ψ–Κ–Ψ―Ä–Β–Ι―¹–Κ–Α―²–Α ―É–Ω―Ä–Α–≤–Μ―è–≤–Α―â–Α –Ω–Α―Ä―²–Η―è –Η ―Ä–Α–Ζ–Ω–Ψ–Μ–Α–≥–Α―â–Α ―¹ 2000 ―Ö–Α–Κ–Β―Ä–Η.

–£–Β―Ä–Ψ―è―²–Ϋ–Ψ―¹―²―²–Α –Ϋ–Η–Κ–Ψ–≥–Α –¥–Α –Ϋ–Β ―Ä–Α–Ζ–±–Β―Ä–Β–Φ –Κ–Ψ–Ι ―¹―²–Ψ–Η –Ζ–Α–¥ “―¹–≤–Α–Μ―è–Ϋ–Β―²–Ψ –Ϋ–Α –Η–Ϋ―²–Β―Ä–Ϋ–Β―²” –Β –Φ–Ϋ–Ψ–≥–Ψ –≥–Ψ–Μ―è–Φ–Α. –Γ–Α–Φ–Ψ –≤―Ä–Β–Φ–Β―²–Ψ ―â–Β –Ω–Ψ–Κ–Α–Ε–Β –Ψ―²–≥–Ψ–≤–Ψ―Ä–Η―²–Β –Ϋ–Α –Ϋ―è–Κ–Ψ–Η –≤―ä–Ω―Ä–Ψ―¹–Η, ―¹–≤―ä―Ä–Ζ–Α–Ϋ–Η ―¹ ―²–Ψ–≤–Α –Κ–Ψ–Μ–Κ–Ψ –Β –Ζ–Α―â–Η―²–Β–Ϋ –Η–Ϋ―²–Β―Ä–Ϋ–Β―², –Κ–Α–Κ ―³―É–Ϋ–Κ―Ü–Η–Ψ–Ϋ–Η―Ä–Α―² ―²–Β–Ζ–Η –Ζ–Α―â–Η―²–Η –≤ –Β―Ä–Α―²–Α –Ϋ–Α –‰–Ϋ―²–Β―Ä–Ϋ–Β―² –Ϋ–Α –Ϋ–Β―â–Α―²–Α –Η –¥–Ψ–Κ–Ψ–Μ–Κ–Ψ –Β –¥–Ψ–±―Ä–Β –¥–Α ―¹–Β ―Ü–Β–Ϋ―²―Ä–Α–Μ–Η–Ζ–Η―Ä–Α –≤―¹–Η―΅–Κ–Ψ –≤ –Β–¥–Ϋ–Α ―¹―²―Ä―É–Κ―²―É―Ä–Α –Ϋ–Α –Β–¥–Η–Ϋ –Κ–Ψ–Ϋ―²–Η–Ϋ–Β–Ϋ―².

–ü―Ä–Ψ―΅–Β―²–Β―²–Β: –û―³–Η―Ü–Η–Α–Μ–Ϋ–Ψ: AT&T –Ω―Ä–Η–¥–Ψ–±–Η–≤–Α Time Warner –Ζ–Α 85.4 –Φ–Η–Μ–Η–Α―Ä–¥–Α ―â–Α―²―¹–Κ–Η –¥–Ψ–Μ–Α―Ä–Α