–Ч–ї–Њ–љ–∞–Љ–µ—А–µ–љ–Є—В–µ –∞—В–∞–Ї–Є –µ–≤–Њ–ї—О–Є—А–∞—В –Є –њ–Њ—А–µ–і–љ–Њ—В–Њ –і–Њ–Ї–∞–Ј–∞—В–µ–ї—Б—В–≤–Њ –Ј–∞ —В–Њ–≤–∞ –µ –Ј–∞—Б–µ—З–µ–љ–∞—В–∞ –Њ—В –Є–Ј—Б–ї–µ–і–Њ–≤–∞—В–µ–ї–Є –њ–Њ —Б–Є–≥—Г—А–љ–Њ—Б—В—В–∞ –Ї–∞–Љ–њ–∞–љ–Є—П, –Ї–Њ—П—В–Њ –Є–Ј–њ–Њ–ї–Ј–≤–∞ Windows –Хvent Logs –Ј–∞ —Б—К—Е—А–∞–љ—П–≤–∞–љ–µ –љ–∞ –Ј–ї–Њ–≤—А–µ–і–µ–љ —Б–Њ—Д—В—Г–µ—А. –Ф–Њ —В–Њ–Ј–Є –Љ–Њ–Љ–µ–љ—В —В–∞–Ј–Є —В–µ—Е–љ–Є–Ї–∞ –љ–µ –µ –±–Є–ї–∞ —А–µ–≥–Є—Б—В—А–Є—А–∞–љ–∞, –Ї–∞—В–Њ –Ї—А–Є—В–Є—З–љ–Њ—В–Њ –≤ —Б–ї—Г—З–∞—П –µ, —З–µ –њ–Њ —В–Њ–Ј–Є –љ–∞—З–Є–љ –Љ–Њ–ґ–µ –і–∞ –±—К–і–µ –≤–љ–µ–і—А–µ–љ –Ј–ї–Њ–≤—А–µ–і–µ–љ —Б–Њ—Д—В—Г–µ—А –±–µ–Ј—Д–∞–є–ї–Њ–≤–Њ, –∞ –Љ–Њ–і—Г–ї–Є—В–µ —Б–∞ –њ—А–µ–і–љ–∞–Ј–љ–∞—З–µ–љ–Є –і–∞ –њ–Њ–і–і—К—А–ґ–∞—В –і–µ–є–љ–Њ—Б—В—В–∞ –≤—К–Ј–Љ–Њ–ґ–љ–Њ –љ–∞–є-–љ–µ–≤–Є–і–Є–Љ–∞. –Ш–Ј—Б–ї–µ–і–Њ–≤–∞—В–µ–ї–Є –Њ—В Kaspersky —Б—К–±—А–∞—Е–∞ –Є–Ј–≤–∞–і–Ї–∞ –Њ—В –Ј–ї–Њ–љ–∞–Љ–µ—А–µ–љ–Є—П —Б–Њ—Д—В—Г–µ—А –њ–Њ—Б—А–µ–і—Б—В–≤–Њ–Љ —Б–њ–µ—Ж–Є–∞–ї–љ–∞ —А–∞–Ј—А–∞–±–Њ—В–Ї–∞, –Њ–±–Њ—А—Г–і–≤–∞–љ–∞ —Б —В–µ—Е–љ–Њ–ї–Њ–≥–Є—П –Ј–∞ –Њ—В–Ї—А–Є–≤–∞–љ–µ –љ–∞ –∞–љ–Њ–Љ–∞–ї–Є–Є. –†–∞–Ј—Б–ї–µ–і–≤–∞–љ–µ—В–Њ —А–∞–Ј–Ї—А–Є–≤–∞, —З–µ –Ј–ї–Њ–≤—А–µ–і–љ–Є—П—В —Б–Њ—Д—В—Г–µ—А –µ —З–∞—Б—В –Њ—В „–Љ–љ–Њ–≥–Њ –љ–∞—Б–Њ—З–µ–љ–∞“ –Ї–∞–Љ–њ–∞–љ–Є—П –Є —А–∞–Ј—З–Є—В–∞ –љ–∞ –≥–Њ–ї—П–Љ –љ–∞–±–Њ—А –Њ—В –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Є, —З–∞—Б—В –Њ—В –Ї–Њ–Є—В–Њ —Б–∞ –њ–µ—А—Б–Њ–љ–∞–ї–Є–Ј–Є—А–∞–љ–Є, –љ–Њ —Б—А–µ–і —В—П—Е –Є–Љ–∞ –Є —В–∞–Ї–Є–≤–∞, –љ–∞–ї–Є—З–љ–Є –≤ —В—К—А–≥–Њ–≤—Б–Ї–∞—В–∞ –Љ—А–µ–ґ–∞.

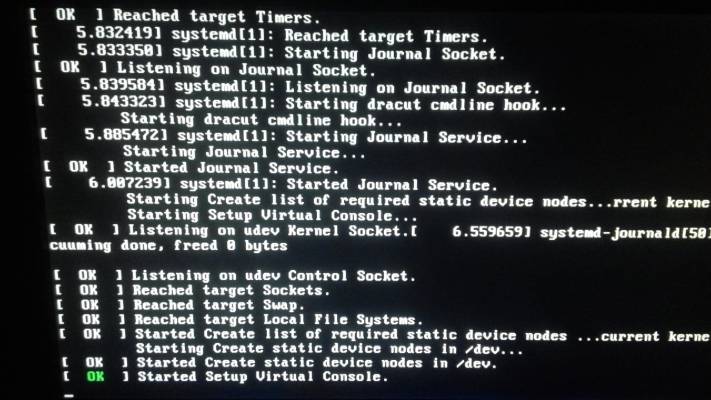

–Х–і–љ–∞ –Њ—В –љ–∞–є-–Є–љ—В–µ—А–µ—Б–љ–Є—В–µ —З–∞—Б—В–Є –љ–∞ –∞—В–∞–Ї–∞—В–∞ –µ –≤–њ–Є—Б–≤–∞–љ–µ—В–Њ –љ–∞ shellcode –≤ Windows –Хvent Logs –Ј–∞ Key Management Services (KMS) - –і–µ–є—Б—В–≤–Є–µ, –Ј–∞–≤—К—А—И–µ–љ–Њ –Њ—В –њ–µ—А—Б–Њ–љ–∞–ї–Є–Ј–Є—А–∞–љ –Ј–ї–Њ–љ–∞–Љ–µ—А–µ–љ —Б–Њ—Д—В—Г–µ—А. –Ґ–Њ–≤–∞ –і–µ–є—Б—В–≤–Є–µ –Ї–Њ–њ–Є—А–∞ –ї–µ–≥–Є—В–Є–Љ–љ–Є—П —Д–∞–є–ї –Ј–∞ –Њ–±—А–∞–±–Њ—В–Ї–∞ –љ–∞ –≥—А–µ—И–Ї–Є –≤ –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ–∞—В–∞ —Б–Є—Б—В–µ–Љ–∞ WerFault.exe –≤ C:\Windows\Tasks –Є —Б–ї–µ–і —В–Њ–≤–∞ —Б–µ –њ—Г—Б–Ї–∞ –Ї—А–Є–њ—В–Є—А–∞–љ –і–≤–Њ–Є—З–µ–љ —А–µ—Б—Г—А—Б –≤ wer.dll (Windows Error Reporting) –љ–∞ —Б—К—Й–Њ—В–Њ –Љ—П—Б—В–Њ, –Ї–∞—В–Њ –њ–Њ —В–Њ–Ј–Є –љ–∞—З–Є–љ —Б–µ –љ–∞—А–µ–ґ–і–∞ –љ–∞ DLL –і–∞ –Ј–∞—А–µ–і–Є –Ј–ї–Њ–≤—А–µ–і–љ–Є—П –Ї–Њ–і. –°–њ–µ—Ж–Є–∞–ї–Є—Б—В–Є—В–µ –Њ—В Kaspersky –њ—А–Є–Ј–љ–∞–≤–∞—В, —З–µ —Ж–µ–ї–Є—П—В –њ—А–Њ—Ж–µ—Б –Є–Ј–≥–ї–µ–ґ–і–∞ –≤–њ–µ—З–∞—В–ї—П–≤–∞—Й–Њ –Є –Њ—З–∞–Ї–≤–∞—В —Б–ї—Г—З–∞–Є –Ї–∞—В–Њ —В–Њ–Ј–Є –і–∞ –Ј–∞—З–µ—Б—В—П—В. –Ъ—К–Љ –Љ–Њ–Љ–µ–љ—В–∞ —В–Њ–Ј–Є –Љ–µ—В–Њ–і —Б–µ –Є–і–µ–љ—В–Є—Д–Є—Ж–Є—А–∞ —Б –Є–Љ–µ—В–Њ SilentBreak, –∞ –Њ—В BleepingComputer —Б–Љ—П—В–∞—В, —З–µ —Ж–µ–ї—В–∞ –Љ—Г –Њ—З–∞–Ї–≤–∞–љ–Њ –µ –і–Њ—Б—В—К–њ –і–Њ –≤–∞–ґ–љ–Є –і–∞–љ–љ–Є.

–Ф–∞ —Б–µ –љ–∞–і—П–≤–∞–Љ–µ, —З–µ —Б–Ї–Њ—А–Њ —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В–Є—В–µ —Й–µ —Г—Б–њ–µ—П—В –і–∞ —Б–µ —Б–њ—А–∞–≤—П—В —Б –љ–µ–≥–Њ —Б –ї–µ–Ї–Њ—В–∞.

–°–љ–Є–Љ–Ї–Є: Shutterstock

–Т–Є–ґ –Њ—Й–µ: –Ъ–Є—В–∞–є—Б–Ї–Є—В–µ –≤–ї–∞—Б—В–Є –Ј–∞–Љ–µ–љ—П—В Windows —Б –Љ–µ—Б—В–µ–љ –≤–∞—А–Є–∞–љ—В –љ–∞ Linux