Наскоро открит криптодобиващ ботнет активно сканира за уязвими Windows и Linux корпоративни сървъри и ги заразява с Monero (XMRig) майнер и саморазпространител на зловреден софтуер. За първи път забелязан от изследователите на сигурността на Alibaba Cloud през февруари (които го нарекоха Sysrv-hello) и активен от декември 2020 г., ботнетът също се появи на радарите на изследователи от Lacework Labs и Juniper Threat Labs след скок в активността през март.

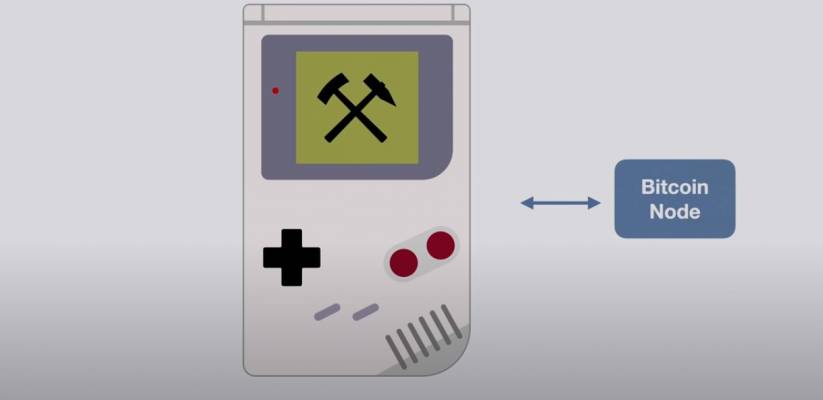

Докато отначало той използва многокомпонентна архитектура с модулите за добив и червей (разпространител), ботнетът бе надграден, за да използва един двоичен файл, способен да копае и автоматично да разпространява зловредния софтуер на други устройства.

Компонентът за разпространение на Sysrv-hello агресивно сканира интернет за по-уязвими системи, за да добави към своята армия от ботове за копаене на Monero, като експлойтите са насочени към уязвимости, които му позволяват да изпълнява зловреден код от разстояние.

Нападателите „се насочват към системи в облака чрез уязвимости за отдалечено инжектиране на код/дистанционно изпълнение на код в PHPUnit, Apache Solar, Confluence, Laravel, JBoss, Jira, Sonatype, Oracle WebLogic и Apache Struts, за да получат първоначален достъп“, твърди доклад на Lacework.

След хакване в сървър и унищожаване на конкурентни копачи за криптовалута злонамереният софтуер се разпространява и в мрежата с т.нар. brute force атаки, използвайки SSH частни ключове, събрани от различни места на заразените сървъри.

Снимка: Bleeping Computer

Виж още: Wi-Fi устройствата ще могат да ни следят и да събират данни от 2024 г. с новия 802.11bf стандарт