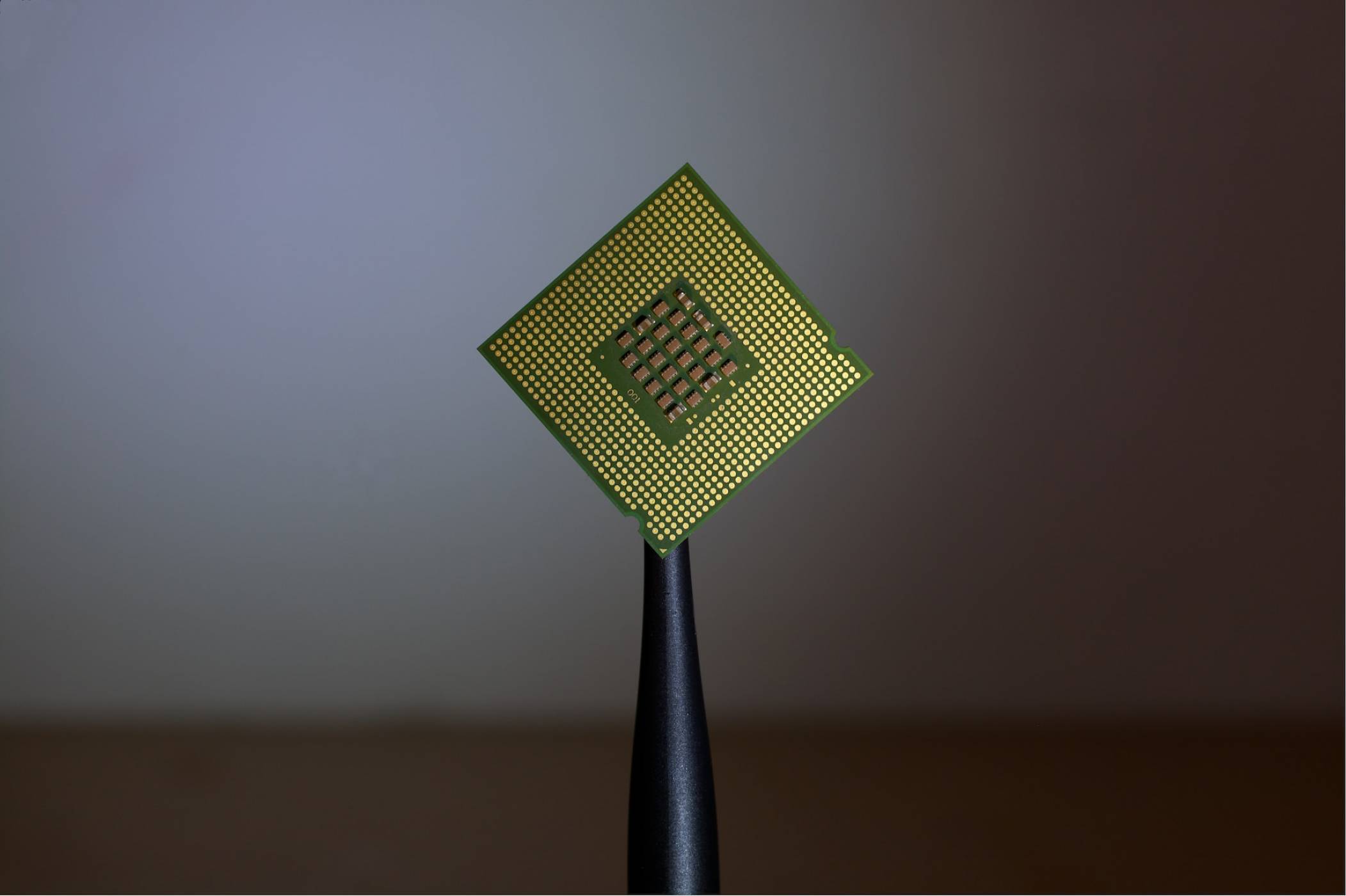

–Ш–Ј—Б–ї–µ–і–Њ–≤–∞—В–µ–ї–Є –Њ—В –Ґ–µ—Е–љ–Њ–ї–Њ–≥–Є—З–љ–Є—П —Г–љ–Є–≤–µ—А—Б–Є—В–µ—В –≤ –У—А–∞—Ж, –Р–≤—Б—В—А–Є—П, –Є –¶–µ–љ—В—К—А–∞ –Ј–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞ —Б–Є–≥—Г—А–љ–Њ—Б—В CISPA Helmholtz, –У–µ—А–Љ–∞–љ–Є—П, –љ–∞—Б–Ї–Њ—А–Њ –Њ—В–Ї—А–Є—Е–∞ –љ–Њ–≤ –љ–µ–і–Њ—Б—В–∞—В—К–Ї –≤ —Б–Є–≥—Г—А–љ–Њ—Б—В—В–∞, –љ–∞—А–µ—З–µ–љ Collide+Power, –Ї–Њ–є—В–Њ –љ–µ —Б–∞–Љ–Њ –Љ–Њ–ґ–µ –і–∞ –Ј–∞—Б–µ–≥–љ–µ –њ–Њ—З—В–Є –≤—Б–Є—З–Ї–Є –њ—А–Њ—Ж–µ—Б–Њ—А–Є, –љ–Њ –Є –і–∞ –њ–Њ–Ј–≤–Њ–ї–Є –љ–∞ —Г—З–∞—Б—В–љ–Є—Ж–Є—В–µ –≤ –Ј–∞–њ–ї–∞—Е–Є –і–∞ —Б–ї–µ–і—П—В –Ї–Њ–љ—Б—Г–Љ–∞—Ж–Є—П—В–∞ –љ–∞ –µ–љ–µ—А–≥–Є—П –љ–∞ –њ—А–Њ—Ж–µ—Б–Њ—А–∞, –Ї–Њ–µ—В–Њ –Љ–Њ–ґ–µ –і–∞ –і–Њ–≤–µ–і–µ –і–Њ –љ–µ—А–∞–Ј—А–µ—И–µ–љ–Њ –Є–Ј—В–Є—З–∞–љ–µ –љ–∞ –њ–Њ–≤–µ—А–Є—В–µ–ї–љ–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П.

–Э–∞—А–µ—З–µ–љ–∞ CVE-2023-20583, —Г—П–Ј–≤–Є–Љ–Њ—Б—В—В–∞ –≤–Ї–ї—О—З–≤–∞ –Є–Ј—Г—З–∞–≤–∞–љ–µ –љ–∞ –Љ–Њ–і–µ–ї–Є—В–µ –љ–∞ –њ–Њ—В—А–µ–±–ї–µ–љ–Є–µ –љ–∞ –µ–љ–µ—А–≥–Є—П –њ–Њ –≤—А–µ–Љ–µ –љ–∞ –Њ–±—А–∞–±–Њ—В–Ї–∞—В–∞ –Ї–∞–Ї—В–Њ –љ–∞ –Є–Ј–≤–µ—Б—В–љ–Є –і–∞–љ–љ–Є –Њ—В –љ–∞–њ–∞–і–∞—В–µ–ї—П, —В–∞–Ї–∞ –Є –љ–∞ –љ–µ–Є–Ј–≤–µ—Б—В–љ–Є –і–∞–љ–љ–Є –Њ—В –ґ–µ—А—В–≤–∞—В–∞. –°–ї–µ–і–Њ–≤–∞—В–µ–ї–љ–Њ, –Ї–∞—В–Њ –Є–Ј—Б–ї–µ–і–≤–∞ –Є–Ј–њ–Њ–ї–Ј–≤–∞–љ–µ—В–Њ –љ–∞ –µ–љ–µ—А–≥–Є—П, —Г—З–∞—Б—В–љ–Є–Ї—К—В –≤ –Ј–∞–њ–ї–∞—Е–∞—В–∞ –Љ–Њ–ґ–µ –і–∞ –Є–Ј–≤–ї–µ—З–µ —Б—К–і—К—А–ґ–∞–љ–Є–µ—В–Њ –љ–∞ –Ї–µ—И –њ–∞–Љ–µ—В—В–∞ –љ–∞ –њ—А–Њ—Ж–µ—Б–Њ—А–∞ –љ–∞ –ґ–µ—А—В–≤–∞—В–∞, –Ї–∞—В–Њ –њ–Њ —В–Њ–Ј–Є –љ–∞—З–Є–љ —А–∞–Ј–Ї—А–Є–µ –Ї–ї—О—З–Њ–≤–µ –Ј–∞ –Ї—А–Є–њ—В–Є—А–∞–љ–µ –Є –Ї—А–∞—В–Ї–Є –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—В–Њ—А–Є.

Collide+Power —Б–µ –њ—А–µ–і–ї–∞–≥–∞ –≤ –і–≤–∞ –≤–∞—А–Є–∞–љ—В–∞: MDS-Power –Є Meltdown-Power. –Ъ–Њ–≥–∞—В–Њ —Б—В–∞–≤–∞ –≤—К–њ—А–Њ—Б –Ј–∞ MDS-Power, —В–Њ–є –Љ–Њ–ґ–µ –і–∞ –Њ—В–Ї—А–∞–і–љ–µ –і–∞–љ–љ–Є –Њ—В –і—А—Г–≥ –і–Њ–Љ–µ–є–љ –Ј–∞ —Б–Є–≥—Г—А–љ–Њ—Б—В, —А–∞–Ј–њ–Њ–ї–Њ–ґ–µ–љ —Б—К–≤–Љ–µ—Б—В–љ–Њ –љ–∞ –њ–Њ–і–Њ–±–љ–∞ —Е–∞—А–і—Г–µ—А–љ–∞ –љ–Є—И–Ї–∞, —Б—К—Б —Б–Ї–Њ—А–Њ—Б—В 4.82 –±–Є—В–∞ –љ–∞ —З–∞—Б, –њ—А–Є —Г—Б–ї–Њ–≤–Є–µ —З–µ –µ –∞–Ї—В–Є–≤–љ–∞ —В–µ—Е–љ–Њ–ї–Њ–≥–Є—П. –° —В–Њ–≤–∞ —В–µ–Љ–њ–Њ –Њ–±–∞—З–µ –Є–Ј–≤–ї–Є—З–∞–љ–µ—В–Њ –љ–∞ 4096-–±–Є—В–Њ–≤ RSA –Ї–ї—О—З –Њ—В –і–Њ—Б—В–∞–≤—З–Є–Ї –љ–∞ –Њ–±–ї–∞—З–љ–Є —Г—Б–ї—Г–≥–Є –±–Є –Њ—В–љ–µ–ї–Њ —Ж—П–ї –Љ–µ—Б–µ—Ж.

–Ю—В –і—А—Г–≥–∞ —Б—В—А–∞–љ–∞ Meltdown-Power –µ –Њ—Й–µ –њ–Њ-–±–∞–≤–µ–љ, –Ї–∞—В–Њ –њ–Њ—В–Њ–Ї—К—В –Њ—В –і–∞–љ–љ–Є –µ —Б—К—Б —Б–Ї–Њ—А–Њ—Б—В –Њ—В 0.136 –±–Є—В–∞ –љ–∞ —З–∞—Б. –Р –≤ —А–µ–∞–ї–љ–Є —Б—Ж–µ–љ–∞—А–Є–Є –∞—В–∞–Ї–∞—В–∞ —Б—В–∞–≤–∞ –Њ—Й–µ –њ–Њ-–±–∞–≤–љ–∞ –њ–Њ—А–∞–і–Є –њ—А–µ–і–≤–∞—А–Є—В–µ–ї–љ–Њ—В–Њ –Ј–∞—А–µ–ґ–і–∞–љ–µ –љ–∞ –њ–∞–Љ–µ—В—В–∞, –Ї–∞—В–Њ –Ј–∞ –њ–Њ–ї—Г—З–∞–≤–∞–љ–µ—В–Њ –љ–∞ –µ–і–Є–љ –±–Є—В –Њ—В —П–і—А–Њ—В–Њ —Б–∞ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Є –њ—А–Є–±–ї–Є–Ј–Є—В–µ–ї–љ–Њ 2.86 –≥–Њ–і–Є–љ–Є, –∞–Ї–Њ –±—К–і–µ –љ–∞–њ—К–ї–љ–Њ —А–∞–Ј–≥—К—А–љ–∞—В–∞.

"–Ґ–Њ–Ј–Є –љ–Є—Б—К–Ї —А–Є—Б–Ї –Ј–∞ —Б–Є–≥—Г—А–љ–Њ—Б—В—В–∞ –Њ–±–∞—З–µ –Љ–Њ–ґ–µ –і—А–∞—Б—В–Є—З–љ–Њ –і–∞ —Б–µ –њ—А–Њ–Љ–µ–љ–Є, –∞–Ї–Њ –±—К–і–∞—В –Њ—В–Ї—А–Є—В–Є –љ–Њ–≤–Є –∞—А—Е–Є—В–µ–Ї—В—Г—А–љ–Є –Є–ї–Є –Љ–Є–Ї—А–Њ–∞—А—Е–Є—В–µ–Ї—В—Г—А–љ–Є –љ–∞—З–Є–љ–Є –Ј–∞ –њ—А–µ–і–≤–∞—А–Є—В–µ–ї–љ–Њ –Ј–∞—А–µ–ґ–і–∞–љ–µ –љ–∞ –і–∞–љ–љ–Є –љ–∞ –ґ–µ—А—В–≤–∞—В–∞ –≤ —Б—К–≤–Љ–µ—Б—В–љ–Њ –Љ–µ—Б—В–Њ–њ–Њ–ї–Њ–ґ–µ–љ–Є–µ —Б –і–∞–љ–љ–Є, –Ї–Њ–љ—В—А–Њ–ї–Є—А–∞–љ–Є –Њ—В –∞—В–∞–Ї—Г–≤–∞—Й–Є—П", –Ї–∞–Ј–≤–∞—В –Є–Ј—Б–ї–µ–і–Њ–≤–∞—В–µ–ї–Є—В–µ.

–Т—К–њ—А–µ–Ї–Є —З–µ —Г—П–Ј–≤–Є–Љ–Њ—Б—В—В–∞ –≤ —Б–Є–≥—Г—А–љ–Њ—Б—В—В–∞ –Љ–Њ–ґ–µ –і–∞ –љ–µ –Є–Ј–≥–ї–µ–ґ–і–∞ –ґ–Є–Ј–љ–µ—Б–њ–Њ—Б–Њ–±–љ–∞ –Ј–∞ –Њ–±–Є–Ї–љ–Њ–≤–µ–љ–Є—В–µ —Е–∞–Ї–µ—А–Є, —В—П –њ—А–µ–і–Є–Ј–≤–Є–Ї–∞ —И–Є—А–Њ–Ї –Є–љ—В–µ—А–µ—Б –Њ—В —Б—В—А–∞–љ–∞ –љ–∞ –Ї–Њ–Љ–њ–∞–љ–Є–Є –Ї–∞—В–Њ AMD, –Ї–Њ—П—В–Њ –≤–µ—З–µ –њ–Њ—В–≤—К—А–і–Є, —З–µ –љ–µ–є–љ–Є—В–µ —Б—К—А–≤—К—А–љ–Є –њ—А–Њ—Ж–µ—Б–Њ—А–Є EPYC –≤–Ї–ї—О—З–≤–∞—В —А–µ–ґ–Є–Љ –Ј–∞ –Њ–њ—А–µ–і–µ–ї—П–љ–µ –љ–∞ –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї–љ–Њ—Б—В—В–∞, –Ї–Њ–є—В–Њ –Љ–Њ–ґ–µ –і–∞ –љ–∞–Љ–∞–ї–Є —А–Є—Б–Ї–∞ –Њ—В –Є–Ј—В–Є—З–∞–љ–µ –љ–∞ –і–∞–љ–љ–Є. –Я–Њ –њ–Њ–і–Њ–±–µ–љ –љ–∞—З–Є–љ Intel —Б—К—Й–Њ —Ж–Є—В–Є—А–∞ –µ—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В—В–∞ –љ–∞ —Б—К—Й–µ—Б—В–≤—Г–≤–∞—Й–Є—В–µ —Д—Г–љ–Ї—Ж–Є–Є –Є –љ–∞—Б–Њ–Ї–Є –Ј–∞ –љ–∞–Љ–∞–ї—П–≤–∞–љ–µ –љ–∞ –∞—В–∞–Ї–Є—В–µ –њ–Њ —Б—В—А–∞–љ–Є—З–љ–Є—В–µ –Ї–∞–љ–∞–ї–Є –љ–∞ –Ј–∞—Е—А–∞–љ–≤–∞–љ–µ—В–Њ, –і–µ–Љ–Њ–љ—Б—В—А–Є—А–∞–љ–Є –≤ –Њ—В–≥–Њ–≤–Њ—А –љ–∞ –њ—А–µ–і–Є—И–љ–Є –Ј–∞–њ–ї–∞—Е–Є –Ї–∞—В–Њ PLATYPUS –Є Hertzbleed.

–°–љ–Є–Љ–Ї–∞: Unsplash

–Т–Є–ґ –Њ—Й–µ: NASA –њ–Њ–ї—Г—З–Є —Б–Є–≥–љ–∞–ї –Њ—В Voyager 2